3 - DMZ

3.1 - O que é DMZ?

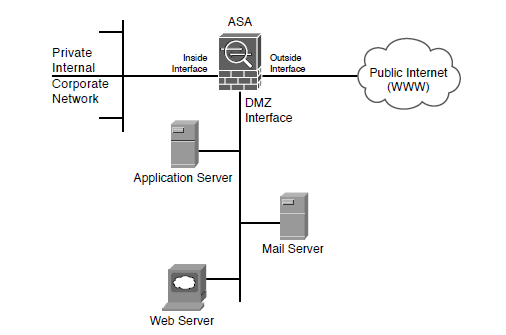

DMZ é uma sigla para Demilitarized Zone(Zona Desmilitarizada em português), é uma subrede que se situa entre uma rede confiável (a rede da sua organização, por exemplo) e uma rede não confiável (geralmente a internet), provendo assim isolamento físico entre as duas redes, garantido por uma série de regras de conectividade mantidas no firewall. O aspecto do isolamento físico do DMZ é importante por o mesmo garantir que a internet acesse apenas os servidores isolados no DMZ, ao invés de acessar diretamente a rede interna da sua organização, como pode ser visto na Figura 3.1. A servidore mais comumente encontrados no DMZ são os de email, FTP, e HTML.

Figura 3.1: O isolamento físico do DMZ[1]

Apenas por curiosidade: O termo DMZ surgiu no meio militar, e significava uma área entre as áreas aliadas e inimigas. A DMZ (no sentido original, não computacional) mais famosa do mundo fica entre as fronteiras da Coréia do Norte e Coréia do Sul, que desde o fim da Guerra da Coréia (1953) ainda não assinaram um tratado de paz

3.2 - Arquiteturas de DMZ

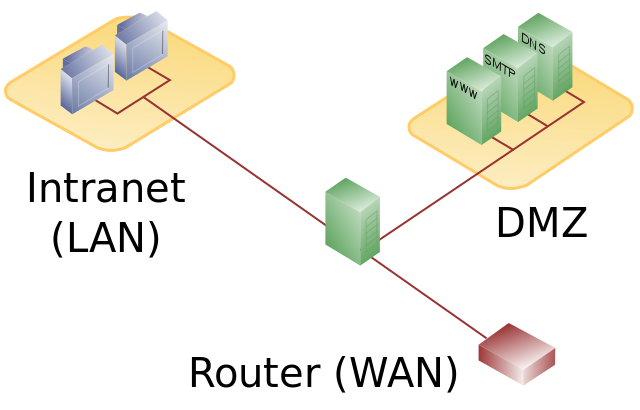

- Single Firewall

É a arquitetura apresentada na Figura 3.1. Qualquer firewall com pelo menos 3 interfaces de rede pode formar uma arquitetura desse tipo. Neste caso, A primeira interface de rede conecta o firewall à internet através do ISP, a segunda interface forma a rede interna e a terceira interface é usada para criar a DMZ. Esse tipo de arquitetura é considerado vulnerável devido ao fato do firewall ter que lidar com as requisições para a rede interna e o DMZ, sendo um ponto óbvio de ataque na arquitetura de segurança da rede. Um exemplo mais detalhado dessa arquitetura pode ser visto na figura 3.2.

Figura 3.2: A arquitetura Single Firewall[2]

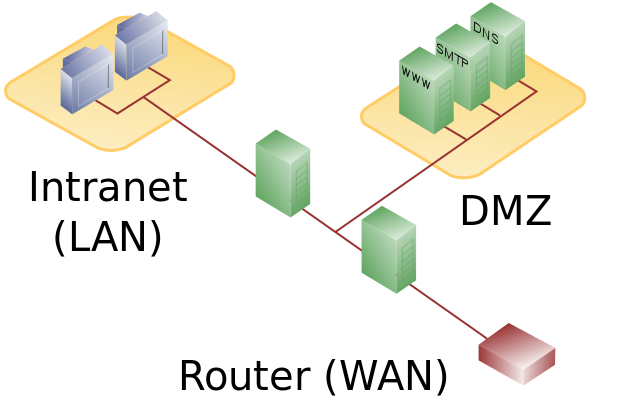

- Multiple Firewall

É a arquitetura considerada a mais segura quando se utiliza um DMZ. Utiliza mais de um firewall (geralmente dois), onde o primeiro, também chamado de firewall exterior ou de "front-end" é utilizado para direcionar o tráfego da internet para a DMZ apenas, enquanto os demais são utilizados para direcionar o tráfego da DMZ para a rede interna. Esse tipo de arquitetura é considerado mais seguro pois para que a rede interna seja comprometida, é necessário que os dois firewalls sejam comprometidos. Por isso, quando essa arquitetura é utilizada, é comum que se usem firewalls de fabricantes diferentes, pois é mais difícil que as falhas de segurança encontradas no produto de um fabricante sejam encontradas no produto de outro, tornando assim a rede mais segura e confiável. Um exemplo dessa arquitetura pode ser visto na figura 3.3.

Figura 3.2: A arquitetura Multiple Firewall[3]

[1]: Disponível em: http://ptgmedia.pearsoncmg.com/images/9781587204104/samplepages/158720410X.pdf

Acesso em: 16/06/2015

[2]: Disponível em: https://en.wikipedia.org/wiki/File:DMZ_network_diagram_1_firewall.svg

Acesso em: 18/06/2015

[3]: Disponível em: https://en.wikipedia.org/wiki/File:DMZ_network_diagram_2_firewall.svg

Acesso em: 18/06/2015