Tipos de Ataques

Quanto aos ataques, eles podem ser classificados em: ataques visuais, ataques estruturais e ataques estatísticos.

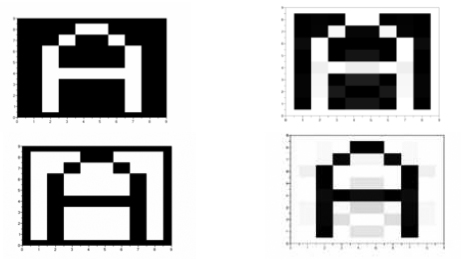

Os ataques visuais são uma inspeção no arquivo visualmente, procurando falha neles. A alteração de determinadas características de um arquivo por um algoritmo de esteganografia pode gerar mudanças perceptíveis no arquivo, especialmente nas cores, facilitando a inspeção visual. Já para arquivos de áudios, existem pessoas que são capazes de perceber a diferença entre arquivos com marcas d’água, ou o par original e o alterado. O uso desses ataques visuais é o suficiente para a percepção de um conteúdo oculto.

Para os ataques estruturais, a forma mais fácil de identificar mensagens ocultas é a utilização de sistemas capazes de analisar padrões estruturais [16]. Para esse tipo de ataque, muitas vezes é impossível perceber a diferença entre a imagem original e a estego-imagem (imagem com conteúdo secreto). Todavia, utilizando, por exemplo, o método da compressão, apesar de ambas possuírem aproximadamente o mesmo peso, após a compressão, percebe-se a diferença entre elas, devido ao fato desta técnica eliminar os bits semelhantes, ou seja, a redundância e com isso altera a estrutura do arquivo, fazendo com que se torne transparente o que estava oculto.

Por fim, o ataque estatístico possui o objetivo de classificar a probabilidade de um fenômeno ocorrer ou não, através da análise dos padrões dos pixels e seus bits menos significativos, por exemplo.[10] Assim, quando um objeto possui alguma mensagem oculta, o perfil esperado dele, após um ataque estatístico, não é obtido, sendo geralmente obtido valores menos aleatórios do que os que apresentam algum conteúdo oculto.