O Tor Project

Segundo a página oficial do projeto, Tor é um software livre e uma rede aberta que ajuda você a se defender contra uma forma de vigilância que ameaça a liberdade e privacidade, negócios confidenciais e relacionamentos, e a segurança do Estado, conhecida como análise de tráfego.

Logotipo oficial do Tor Project sob licença Creative Commons.

Logotipo oficial do Tor Project sob licença Creative Commons.

Tor é uma rede de túneis virtuais que permite que pessoas e organizações aumentem a sua segurança e privacidade na Internet. Ele também permite que desenvolvedores de software criem novas ferramentas de comunicação com recursos de privacidade. Tor fornece a base para uma série de aplicações que possibilitam que organizações e indivíduos partilhem informação através de redes públicas sem comprometer a sua privacidade.

A instalação do Tor é bastante simples, e existe suporte para diversas plataformas, incluindo Windows, Mac OS X e Linux. Para mais informações, visite a página com o guia de instalação do Tor.

Indivíduos usam o Tor para impedir que sites sigam seus passos, ou para conectar-se a sites de notícias, serviços de mensagens instantâneas, ou similares, quando estes encontram-se bloqueados pelos seus provedores de Internet. O Tor possui ainda serviços ocultos que permitem que seus usuários publiquem sites e outros serviços sem a necessidade de revelar a localização real do site ou serviço. O Tor também é usado para comunicações socialmente sensíveis: salas de bate-papo e fóruns na web para vítimas de estupro e agressões, ou pessoas com doenças.

Um ramo da marinha dos EUA usa o Tor para obtenção de informação, e uma de suas equipes usou Tor recentemente no Médio Oriente. Autoridades usam o Tor para visitar ou vigiar sites sem deixar rastro de endereços IP do governo nos logs, e como segurança durante algumas das suas operações.

A variedade das pessoas que usam o Tor é parte do que o faz tão seguro. O Tor pode esconde-lo entre os outros usuários na rede e, portanto, quanto maior e mais diversificada for a base de usuários do Tor, maior será sua garantia de anonimato.

Por que usar o Tor?

O Tor traz proteção contra análise de tráfego. Esta análise pode ser usada para inferir quem está se comunicando com quem em uma rede pública, o que permite que terceiros monitorem e identifiquem seus hábitos e interesses.

Isto pode ter impactos financeiros negativos para o usuário, caso, por exemplo, uma empresa de comércio eletrônico pratique preços diferenciados de acordo com o país ou instituição de origem da comunicação. Pode até mesmo por vidas em risco: imagine se durante uma viagem um indivíduo é reprimido por inadvertidamente revelar, ao se conectar a algum serviço, sua nação de origem ou afiliação para qualquer atacante que observa a rede, mesmo que a conexão seja segura (criptografada).

Como funciona a análise de tráfego?

Os pacotes de dados na Internet possuem duas partes: um cabeçalho de roteamento e uma carga útil de dados (payload). A carga útil refere-se ao dado real sendo transmitido. A análise de tráfego utiliza informações do cabeçalho, como origem, destino, tamanho, informações temporais, dentre outros, para identificar características importantes do que está sendo enviado pela rede, mesmo que a carga útil seja criptografada, já que esta não é diretamente relevante.

O problema de privacidade está no fato de que além de o destinatário de uma mensagem poder ver os cabeçalhos desta, qualquer outro intermediário tem acesso as mesmas informações. Uma forma simples de analisar o tráfego é escutar mensagens na rede e observar seus cabeçalhos.

Existem ataques mais elaborados, nos quais um atacante pode monitorar o tráfego em diversas partes de Internet simultaneamente e usar técnicas estatísticas para descobrir padrões de comunicação de indivíduos, empresas ou governos. Neste caso, criptografia não tem nenhum efeito, já que os cabeçalhos de roteamento continuam sendo enviados em claro.

A solução implementada pelo Tor

- uma rede anônima distribuída

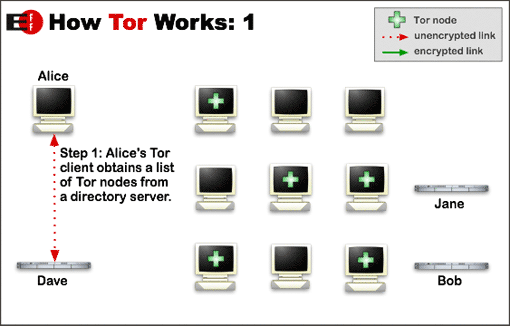

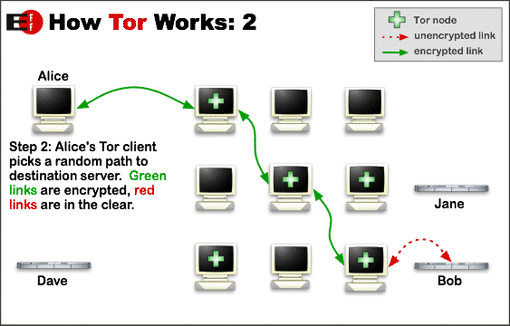

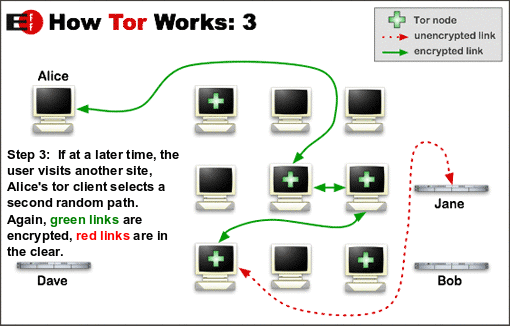

As figuras abaixo foram retiradas do site oficial do Tor. Elas possuem licença Creative Commons, e estão aqui presentes para facilitar o entendimento.

Para reduzir as chances de análise de tráfico, sejam simples ou sofisticadas, o Tor distribui as transações de seus usuários por diversas partes da Internet, tal que não seja possível associar destinos e origens a partir de qualquer ponto da rede.

A ideia assemelha-se a seguir um caminho confuso e difícil de seguir, para despistar algum possível perseguidor, e periodicamente apagar seus rastros. Usando o Tor, os pacotes de dados não seguem diretamente da origem para o destino. Eles passam por rotas aleatórias e através de vários intermediários que ocultam os passos, visando impedir que um observador em qualquer ponto da rede seja capaz de dizer de onde vieram os dados ou para onde eles vão.

Para criar um caminho privado na rede usando o Tor, um usuário instala uma software que incrementalmente cria um circuito de conexões seguras através de repetidores intermediários na rede. O circuito é expandido em um salto por vez, e cada intermediário sabe apenas qual outro intermediário o enviou o pacote de dados, e para qual terceiro intermediário este pacote deve ser enviado.

Nenhum intermediário sabe o caminho completo de um pacote de dados. O software cliente usa um conjunto de chaves criptográficas diferente para cada salto no circuito criado para garantir que cada intermediário não possa rastrear as outras conexões intermediárias.

Assim que um circuito é estabelecido, vários tipos de dados podem ser trocados entre o emissor e destinatário, usando potencialmente diferentes tipos de aplicações e softwares que rodam sobre a rede Tor. Já que cada intermediário conhece apenas um salto no circuito, tanto um espião quanto um intermediário malicioso são incapazes de fazer análise de tráfego e associar origem e destino da comunicação.

O Tor funciona somente para fluxos TCP e pode ser usado por qualquer aplicação que suporte SOCKS. Por questões de eficiência, o Tor reutiliza o mesmo circuito por até aproximadamente dez minutos. Requisições posteriores são precedidas pelo estabalecimento de um novo circuito, para evitar que terceiros associem atividades mais antigas à atividades recentes.

Serviços ocultos

Usando o Tor também é possível oferecer serviços que possuam localização real oculta. Por exemplo, serviços de publicação na Web ou servidores de troca de mensagens instantâneas.

Existe um conceito de "ponto de encontro" ("rendezvous points") onde usuários do Tor podem conectar-se para acessar serviços ocultos, sem que cada uma das partes saiba a identidade da outra.

Com esta funcionalidade, é possível alguém disponibilizar um serviço oculto que permita que outros usuários do Tor publiquem material não sujeito a censura. Desta forma, ninguém seria capaz de identificar quem criou o serviço, e nem quem fez alguma publicação.

Como permanecer anônimo

O Tor não é capaz de resolver todos os problemas relacionados ao anonimato. Ele se propõe a proteger a transmissão de dados. Para impedir que sites obtenham informação que possa identificar o visitante é necessário usar software com suporte específico para cada protocolo.

O usuário é responsável por não inserir dados reveladores em formulários.

Como exemplo, um proxy anônimo pode ser usado para navegar na Internet de forma mais privativa, bloqueando cookies, mas permitindo que os sites saibam o tipo de navegador utilizado.

Por ser rápido o bastante para permitir a navegação na Internet, o Tor não protege um usuário contra ataques de temporização fim-a-fim: se um atacante puder observar o tráfego que sai do computador de um usuário e também o tráfego que entra em um dado destino, ele poderá descobrir por análise estatística que existe um circuito que liga o usuário e o destino.

O futuro do Tor

Implementar uma rede de anonimato que seja usável na Internet é um desafio constante. O software precisa atender às necessidades dos usuários. Ainda assim, é preciso manter a rede em pleno funcionamento sendo capaz de comportar tantos usuários simultâneos quanto possível. Usabilidade e segurança caminham juntos: quanto mais fácil de usar, mais usuários irão usar o Tor e com isso o número de origens e destinos de cada comunicação aumenta, aumentando a segurança e privacidade de todos.

Para ter uma ideia do tamanho atual da rede Tor, existe uma página oficial de métricas relacionadas à rede Tor.