Anonimato

Avanços econômicos, sociais e tecnológicos aumentaram consideravelmente a quantidade de informação que um indivíduo possui. O aumento da demanda por informação e a facilidade de acesso a esta criou novos desafios. Não queremos ver informação privada tornar-se pública sem o nosso consentimento explícito. Para este fim, discutimos aqui os conceitos de anonimato.

Nesta página, a palavra "mensagem" é usada para designar qualquer forma de unidade de comunicação, como um e-mail, artigo em grupo de notícias, página da Web, etc.

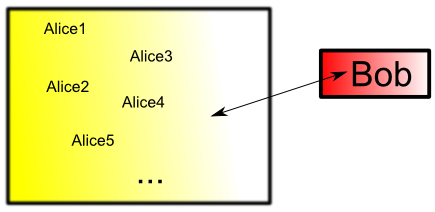

Anonimato quer dizer indistinguibilidade dentro de um "conjunto de anonimato".

Num sistema anônimo, um atacante não é capaz de saber qual Alice está comunicando-se com Bob.

Num sistema anônimo, um atacante não é capaz de saber qual Alice está comunicando-se com Bob.

Anonimato quer dizer que o autor de uma mensagem não é conhecido. Anonimato pode ser implementado tal que descobrir o autor real de uma mensagem seja impossível ou muito difícil.

Anonimato é diferente de criptografia e estenografia. Numa comunicação por envio de mensagens entre Alice e Bob, criptografia apenas protege o conteúdo das mensagens, enquanto que estenografia impede saber que Alice está se comunicando. No caso do anonimato, um atacante sabe que Alice está se comunicando, mas não consegue saber com quem.

O anonimato serve a diferentes interesses, por diferentes grupos de pessoas. Pessoas estas que não querem ter seus passos observados e seguidos. Citamos:

- Pessoas comuns que não querem ter divulgados informações como nome, endereço, idade, amigos, interesses, opiniões pessoas, e outros.

- Empresas que precisam guardar segredos comerciais

- Governos que não querem que suspeitos sob investigação saibam que estão sendo investigados, ou que querem permitir que cidadãos possam dar testemunho anonimamente.

- Usuários com acesso bloqueado por razões geográficas ou políticas.

Tipos de anonimato

Estas são as formas de anonimato citadas na literatura:

- Pseudo identidade: um indivíduo é identificado por um certo pseudônimo, código, ou número. Esta forma também é conhecida como pseudo-anonimato. É usada por escritores, e em programas de proteção a testemunhas, e é a forma mais comum de anonimato.

- Identidate irrastreável: um indivíduo não é conhecido por nenhum nome, nem mesmo pseudônimos.

- Anonimato com um pseudo-endereço para receber e enviar mensagens: técnica popular em listas de discussão e de bate-papo.

Os dois lados do anonimato

O anonimato pode ser usado para bons e maus propósitos.

Bons propósitos incluem:

- Denunciar um crime sem por a vida em ameaça.

- Denunciar más práticas de sua empresa sem correr o risco de perder o emprego.

- Evitar perseguição política em países com governo repressivo.

- Discutir problemas pessoais potencialmente embaraçosos, como problemas sexuais.

- Obter avaliações mais objetivas de suas mensagens em discussões isentas de fatores sociais, de gênero, ou outros fatores que sejam afetados pelo conhecimento do nome dos participantes.

- Proteger um criminoso.

- Comunicação ofensiva.

- Encontrar contatos para promover atos ilegais.

Redes de anonimato

Redes de anonimato são implementadas a partir de servidores de proxy.

Esquema representativo de um servidor de proxy. Original sob licença Creative Commons.

Esquema representativo de um servidor de proxy. Original sob licença Creative Commons.

Um servidor de proxy anônimo é uma tentativa de tornar anônima a navegação em páginas da Web. Dentre os vários tipos de proxy anônimo, um dos mais comuns é o proxy aberto. Como eles são normalmente difíceis de controlar, proxies abertos são especialmente úteis para aqueles que procuram o anonimato online, sejam dissidentes políticos, criminosos, ou pessoas que simplesmente necessitam de privacidade.

Alguns usuários estão interessados no anonimato para ter maior segurança, por exemplo escondendo suas identidades de sites maliciosos. O servidor potencialmente malicioso recebe solicitações a partir do servidor de proxy anônimo, e, portanto, não recebe informações sobre o endereço do usuário real. No entanto, os pedidos enviados ao servidor de proxy anônimo não são anônimos, e isto requer um grau de confiança entre o servidor de proxy e o usuário.

Também existem servidores com controle de acesso. Neste caso, mais comum em grandes organizações, os usuários autorizados devem fazer logon para ter acesso à Web de forma anônima. A organização pode, assim, controlar a utilização do servidor, limitando o seu uso.