IPsec

Objetivo

Inicialmente o Protocolo de Segurança de IP (IPsec) foi desenvolvido com intuito de garantir a segurança na camada N do modelo OSI (camada de rede) em uma rede insegura. Mesmo tendo como foco inicial o envio de pacotes IP, ele possibilita ao sistema um gerenciamento dos protocolos de segurança, modos de operação e chaves secretas que são utilizados nos serviços da rede. O objetivo do IPsec é fornecer privacidade para o usuário, integridade dos dados e autenticidade das informações, quando se transferem informações através de redes IP pela internet. O uso do IPsec em conjunto com o L2TP é considerado uma das opções mais indicadas para a criação de conexões de VPN.

Protocolos

Os principais protocolos de segurança utilizados nos serviços requisitados, como autenticação básica, integridade e encriptação de dados, são: autenticação de cabeçalho (Authentication Header, AH) e encapsulamento para a segurança da mensagem (Encapsulated Security Payload, ESP).

Autenticação de Cabeçalho:

O protocolo AH, como o próprio nome já diz, autentica. Ele não altera a mensagem e sim, adiciona um cabeçalho do tipo AH ao pacote IP contendo um hash de dados e uma sequência numérica. Com isso pode ser verificada a integridade dos dados e a autenticidade do emissor do pacote.

Encapsulamento para segurança da mensagem (Encapsulated Security Payload, ESP):

O protocolo ESP utiliza algoritmos de encriptação para dar confidencialidade aos dados além de autenticar a fonte e garantir a integridade dos dados. Dessa forma o protocolo de ESP precisa ser utilizado de forma equivalente em ambos os lados da comunicação, ou seja, o algoritmo de encriptação necessariamente precisa ser o mesmo. O ESP tem suporte para operar num modo onde há apenas encriptação ou num modo onde há apenas autenticação.

Operação

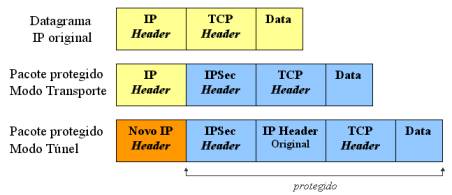

Cada protocolo de segurança do IPsec tem dois modos de operação que variam dependendo da finalidade:

Modo de transporte:

O modo transporte é usado para comunicações de hospedeiro-a-hospedeiro. Ele encripta e/ou autentica somente os dados ignorando o cabeçalho. Os cabeçalhos AH e ESP são aplicados nos dados do pacote original de IP. Porém, o destinatário e o emissor da mensagem podem ser rastreados por terceiros pela analise do cabeçalho.

Modo de tunelamento (fim-a-fim):

No modo de tunelamento podem ser rede-a-rede, hospedeiro-a-rede e hospedeiro-a-hospedeiro. Diferente do modo de transporte, ele encripta e/ou autentica todo o pacote (cabeçalho e dados). É criado um novo pacote IP, onde um pacote com o IP original é colocado. A seguir os protocolos AH e ESP são aplicados a esse novo pacote. O cabeçalho do novo pacote dirige-o para o fim do túnel, onde os pacotes são decriptados para que o conteúdo original seja transmitido para o destino final.

Sistema de Chaves

O IPsec, por padrão, utiliza o IKE para a autenticação e para determinar os protocolos, chaves e algoritmos, tornando-se útil para: grandes regiões, redes com alta escalabilidade e implementações de redes VPN. Os tipos de IKE do IPsec podem ser divididos em dois tipos: automático e manual.

Gerenciamento automático de chaves:

Para garantir o uso da certificação digital, um túnel, autenticado e seguro, é criado com objetivo de trocar as chaves e estabelecer uma associação segura (Security Association, SA). O SA pode ser entendido como: parâmetros que controlam algoritmos identificadores, modos de operação e chaves. Tais parâmetros regulam mecanismos para proteção do trafego de informação.

A definição do modo de geração das chaves, autenticação, criação e gerenciamento da SA é feita utilizando o Protocolo da Associação de Segurança de Internet e Gerenciamento de Chaves (The Internet Security Association and Key Management Protocol, ISAKMP).

Gerenciamento manual de chaves:

Diferentemente do gerenciamento automático, no manual, as chaves e parâmetros da SA são manualmente configuradas em ambos os lados, antes da comunicação VPN começar. Apenas o emissor e o destinatário da comunicação sabem a chave secreta, que é utilizada.

Caso a autenticação dos dados seja validada, o destinatário garante que a informação veio do emissor e não foi modificada, porém se uma das chaves for obtida por terceiros, estes podem se passar pelo usuário. Assim, o gerenciamento manual é recomendado para locais pequenos com uma quantidade de pontos de conexões estática, sendo pouco aconselhável em redes escaláveis.