Figura 3 - Criptografia

Assimétrica: Codificação. Uma chave é utilizada

para codificar, e outra chave para

decodificar

Figura 4 - Criptografia

Assimétrica: Decodificação. Uma chave é

utilizada para codificar, e outra chave para

decodificar

A criptografia

assimétrica ou criptografia de chaves públicas contorna o

grande problema encontrado na criptografia simétrica. Neste

método de criptografia é utilizado um par de chaves

distintas, uma chave pública e uma chave privada, para

promover a codificação e a decodificação. A

chave privada deve ser acessível somente para o seu dono. Toda

mensagem codificada com a chave privada só pode ser

decodificada com a sua respectiva chave pública. E toda

mensagem codificada com a chave pública só pode ser

decodificada com o uso de sua chave privada correspondente. Desta

forma, se o usuário A deseja enviar uma mensagem codificada

para o usuário B, ele pode codificá- la com a chave

pública de B, e enviar para B. Somente o usuário B, que

possui a chave privada B, conseguirá ler o conteúdo da

mensagem enviada por A. A chave pública, como o nome diz, pode

ser divulgada a todas as entidades com as quais o dono da chave

deseja se relacionar. Os algoritmos de criptografia

assimétrica são baseados na resolução de

problemas muito complexos que podem envolver curvas elípticas

e a fatoração de números primos muito grandes.

Devido a este fato, o custo computacional necessário para a

codificação e a decodificação de chaves

assimétricas é alto. Dentre os algoritmos de criptografia

assimétrica mais utilizados, podemos citar o Rivest Shamir

Adleman (RSA) e o Digital Signature Algorithm

(DSA).

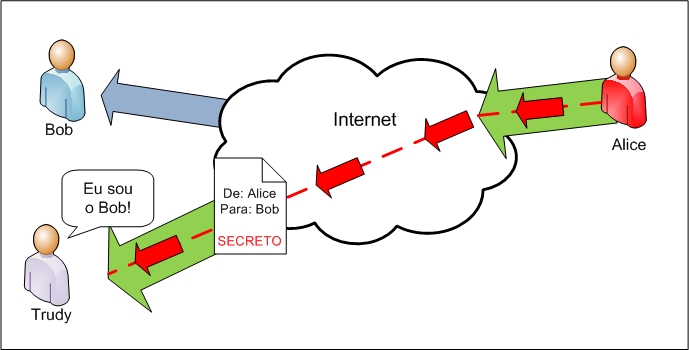

Figura 5 - Como garantir

que Bob é realmente quem ele diz ser?

Apesar do uso da criptografia

assimétrica resolver o problema da troca de chaves seguras,

ela acaba revelando um problema muito grave. Como podemos garantir

que a entidade que enviou aquela chave realmente é aquela

entidade? Nada impede que se um usuário Trudy se passe pelo

usuário Bob, forje um par de chaves, e espalhe a chave

pública pela Internet, dizendo que a chave pública

distribuída é a chave do Bob. Em seguida, todos se

comunicarão e enviarão mensagens para Trudy, achando que

estão se comunicando com Bob. A infra- estrutura de chaves

públicas propõe uma solução para este e outros

problemas que serão abordados no decorrer deste

trabalho