Tipos de SDIs

A classificação mais comum é a seguinte:

Host-based intrusion detection systems (HIDs): foram os primeiros a surgir e tem como objetivo monitorar toda a atividade existente em uma determinada máquina, tais como os recursos acessados pelos programas, chamadas de sistema, logs de aplicações, mudanças em arquivos de sistema, a procura de alterações indevidas. A operação deste tipo de sistema parte do princípio de que a maior parte dos invasores deixará rastros de suas atividades, que poderão ser então identificados pelo sistema e os resultados processados imediatamente ou enviados para uma outra máquina.

A técnica por trás dos HIDs consiste em manter um banco de dados dos objetos que ele foi configurado para monitorar, onde cada registro contém informações de seus atributos, como tamanho de arquivo, datas de modificações, entre outros, que passam por uma função hash como MD5 ou similar e são então guardados num banco de dados seguro. Se então o sistema suspeitar de algum ataque, basta comparar o checksum do objeto suspeito com o que foi armazenado. Uma das dificuldades, portanto, é garantir a integridade desta base de dados.

Figura 1: Esquema de um HIDS. Extraído de : http://webpages.uah.edu/~faulknmj/660%20tutorial.htm

Uma desvantagem dos HIDs é que devem ser instalados e configurados individualmente em cada estação que deseja-se monitorar. Além disso, caso um HID seja desabilitado por um ataque do tipo Negação de Serviço, um ataque vindo daquela estação seria escondido.

Como vantagens, podem operar com tráfego criptografado e, por monitorar eventos locais da estação, são capazes de detectar alguns ataques que passariam despercebidos pelos NIDS (abaixo).

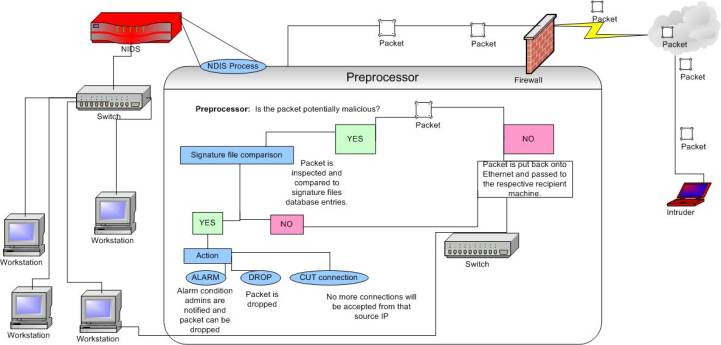

Network-based intrusion detection systems (NIDs): monitoram todo o tráfego que passa pela rede. Isso se dá pelo posicionamento estratégico de sensores na rede, como pontos de acesso a rede interna.

Os NIDs mais comuns examinam todos os pacotes que passam pela rede usando a técnica de detecção por assinatura, que será explicada com mais detalhes na próxima seção. Um alerta é ativado então quando um pacote apresenta características semelhantes a de um ataque conhecido contido na base de assinaturas.

É importante ressaltar que este tipo de SDI não avalia somente o tráfego que entra na rede ou no segmento de rede avaliado por determinado sensor. O tráfego que sai e o tráfego local também podem conter informações valiosas de ataques, quando ocorre um ataque interno, por exemplo.

Figura 2: Esquema de um NIDS. Extraído de: http://webpages.uah.edu/~faulknmj/660%20tutorial.htm

As vantagens dos NIDS são: tem pouca influência sobre o desempenho da rede; realizando uma boa escolha dos pontos onde os sensores serão instalados, é possível monitorar redes grandes.

Algumas desvantagens dos NIDS são: tem problemas de desempenho em redes com switch, já que analisar todo pacote que passa por um switch exige um imenso esforço computacional (uma solução possível é instalar o NIDS diretamente no switch); não são capazes de analisar informações criptografadas; a maior parte dos NIDs somente é capaz de emitir um alarme quando um ataque acontece, mas não de indicar se o mesmo foi bem-sucedido ou não.

Híbridos: É a combinação dos anteriores, que se complementam. Um exemplo de utilização é: NIDS para a rede local e HID para servidores que se queira monitorar.

anterior | início | próximo