Análise forense

Índice:

"Este trabalho foi totalmente produzido pelos autores que declaram não terem violado os direitos autorais de terceiros, sejam eles pessoas físicas ou jurídicas. Havendo textos, tabelas e figuras transcritos de obras de terceiros com direitos autorais protegidos ou de domínio público tal como idéias e conceitos de terceiros, mesmo que sejam encontrados na Internet, os mesmos estão com os devidos créditos aos autores originais e estão incluídas apenas com o intuito de deixar o trabalho autocontido. O(s) autor(es) tem(êm) ciência dos Artigos 297 a 299 do Código Penal Brasileiro e também que o uso do artifício de copiar/colar texto de outras fontes e outras formas de plágio é um ato ilícito, condenável e passível de punição severa. No contexto da Universidade a punição não precisa se restringir à reprovação na disciplina e pode gerar um processo disciplinar que pode levar o(s) aluno(s) à suspensão;"

Introdução

"Análise forense é a análise aplicada no âmbito do foro judicial ou a elementos que se lhe refiram, quer seja realizada dentro dos domínios físicos de um dado foro judicial, quer seja realizada fora dele, mas que com ele guarde a necessária e suficiente relação jurídica."

Próximo"A Ciência Forense Computacional abrange todas as questões relacionadas aos crimes praticados na Internet ou fora dela, chamados ciber-crimes. Estudando como coletar evidências de crimes e violações, analisar e documentar casos, esta ciência, relativamente nova, segue as principais metodologias internacionais usadas e adotadas por todos os países do mundo na investigação de crimes e delitos comuns."

O Processo de forense digital

A palavra forense é derivada de fórum, e faz referência as decisões de juízes indicador por um pretor, que leva evidências ao fórum.

1.1 - Breve história

O processo forense já existe a séculos, e vem evoluindo com o decorrer dos anos. E essa linha evolutiva passou pelas seguintes descobertas e criações:

Desde a famosa “Eureka” de Arquimedes em aproximadamente 200 anos a.c;

Passando por casos de decisões entre tipos de assassinato (Ex.: Afogamento vs. Estrangulamento), mostrado em um livro chinês no ano de 1248;

Reconhecimento de impressões digitais como forma de indentificação única para cada indivíduo, por Nehemiah Grew, no ano de 1788;

Evolução em balística, possibilitando a comparação e diferenciação de pojetis, por Henry Goddard, em 1835;

Criação da antropometria, por Alphonse Bertillon, em 1870 , que possibilita a medição e fotografia sistemática das partes do corpo humano;

Criação do Princípio de Locard, por Edmond Locard, em 1910, que sugere a troca de evidências entre o local do crime e o criminoso.

O Início da legislação sobre o uso de computadores que começou a ser praticada entre os anos de 1980 e 1990, que sugere a necessidade de forense computacional.

E finalmente, a padronização e certificação de procedimentos e ferramentas de forense digital, como por exemplo: NIST, ISO, CART, CERT e os Departamentos de Justiça locais.

1.2 - Características da Forense Digital

As principais características da forense digital são: a replicabilidade, onde podem ser feitas várias cópias da mesma evidência; ser reconstituível, possibilitando a volta ao ponto inicial, mesmo que a cópia da evidência tenha sido comprometida; ser simulável, ou seja, poder realizar testes com a cópia das evidência, podendo testar diferentes ações sobre o ambiente; fragilidade, a alteração de uma evidência torna ela nula, seja essa alteração acidental ou não; E por final a complexidade, devido a dificuldade de encontrar as evidências centralizadas em um único dispositivo, ao uso de ”botnets” (Robôs de rede), ao “cloud computing” (Computação em nuvem) e devido a crescente evolução de sistemas difgitais.

1.3 - Autoridades de invetigação

Qualquer pessoa pode ser uma autoridade para investigação contanto que não infrinja nenhuma lei, os direitos humanos, regulamentos internos da empresa, termos e condições de uso e contratos. Também existem as autoridades corporativas, que normalmente é o Gestor de Segurança da Informação ou uma pessoa designada formalmente por quem tenha competência para a empresa. Essas autoridades corporativas possuem permissão expressa em regulamentos para interceptação de dados e voz internos, os empregados tomam ciência préviamente. Por final, existe também a própria polícia, que possui permissão para usar escutas e monitoramento de tráfego com autorização de autoridade compotente (magistrado). Apesar da autoridade, a polícia também deve se submeter aos direitos humanos e as leis jurisdicionais.

1.4 - Princípios da Forense Digital

Ter integridade e competência técnica, onde nunhuma ação por investigadores ou agentes policiais, deve alterar os dados num computador por meio de armazenamento, e quando é necessário acessar os dados de um computador num meio de armazenamento, é preciso de perito técnico para explicar detalhamente a importância das ações tomadas e suas implicações.

Temporalidade das evidências é importante para que qualquer proficional que acessar a documentação deve chegar aos mesmos resultados, e para isso é importante que todos os processos, ações e resultados sobre as evidências baseadas em computador, devem ser documentadas.

Ter independência, onde o responsável pela investigação tem a responsabilidade total para assegurar que todos os procesimentos estão de acordo com as leis e com estes princípios.

1.5 - Investigação

A investigação é composta de 4 etapas: a coleta ,exame, análise e reconstrução. Idealmente é importante que cada uma dessas etapas seja realizada por equipes diferentes, de modo de garantir a imparcialidade dos resultados por meio da cadeia de custódia.

1.5.1 - Coleta

A etapa de coleta consiste em eternizar a cena do crime. Ela depende de equipamento envolvido (se a informação está na RAM ou no HD, se está em um computador ou numa central de dados, se o vírus é local ou um DDOS oriundos de países das Américas,etc). O processo de cópia de evidências pode ser feito por uso de “imagem” (uma cópia bit a bit do dispositivo), mas para isso é necessário a utilização de dispositivos que impedem escrita na evidência.

1.5.2 - Exame

A decisão de examinar pode vir num período longo após a coleta, portanto , é importante que sejam tratadas questões relativas à estabilidade de processamento dos dispositivos. O objetivo principal da etapa de exame é reduzir o volume de dados, separando os dados revelantes.

1.5.3 - Análise

Depois de terminada a coleta, os dados devem ser analisados de modo a avaliar se as evidências são revelantes ou não para o caso. Nesta fase é importante documentar toda investigação , incluindo os métodos e softwares utilizados.

1.5.4 - Reconstrução

Após as análises e a sustentação ou negação de uma situação, é hora de apresentar os resultados da maneira como ocorreram. Nesta etapa contém a anatomia do fato, onde a reprodução sequencial e temporal dos acontecimentos é apresentada.

PróximoDuplicação de discos

A duplicação de discos é a capacidade de produzir uma sequência de bits de uma réplica como se fosse a partir da original. Logo , uma duplicação de uma evidência é um arquivo contendo cada bit de informação da origem em sua forma bruta.

A duplicação não é uma simples cópia, pois a duplicação é feita em nível de disco ou volume. A cópia é feita em nível de arquivo, e portanto a perda de informações em níveis físicos, fazendo com que tenha pouca validade jurídica na construção de evidências.

2.1 - Criação de réplicas

Na criação de réplicas, deverá utilizar dispositivos que devem assegurar que nenhuma escrita será feita no dispositivo original. Cuidado que mesmo durante uma operação de somente leitura conectado a um computador, ele pode ter seu estado interno alterado (como por exemplo: remapeamento de setores).

Dispositivos de imagem devem fazer a cópia de setor a setor, e a integridade dos dados duplicados devem ser asseguradas (normalmente é usado hash).

2.2 - Tipos de clones

Existem dois tipos de clones: um gravado em disco e outro gravado em arquivo.

Quando o clone é gravado em disco, os bits são copiados de um disco para um outro, de modo a ter um disco exatamente igual ao outro. Este modo é o mais evitado, pois existem muita incompatibilidade de equipamento durante o processo

Quando o clone é gravado em arquivo, a imagem do disco é armazenada em um arquivo, e com isto é possível montar o dispositivo a partir desta imagem. Este método é muito mais flexível para armazenamento e até reconstrução.

2.3 - Duplicação de volumes

Sistemas de volumes podem ser usados para combinar mais do que um subvolume em um único volume. Assim como arquivos, discos e partições também podem conter espaços não alocados, assim como "slack space" e Isto pode ser usado arbitrariamente pelo sistema de arquivos.

Próximo

Integridade de imagens

Existe uma necessidade de você verificar a integridade das imagens geradas pelos dois discos, porque é nescessário provar que sua cópia é realmente autêntica no tribunal.

3.1 - Integridade dos dados

A integridade dos dados é essencial na análise forense, pois terá a certeza que um dado não foi alterado de maneira não autorizada (proposital ou acidentalmente) desde que o dado foi criado, transmitido ou armazenado pela última vez por um usuário autorizado

3.2 - Autenticação da origem

A autenticação da origem oferece a certeza de que um usuário ou entidade computacional foi a origem dos dados

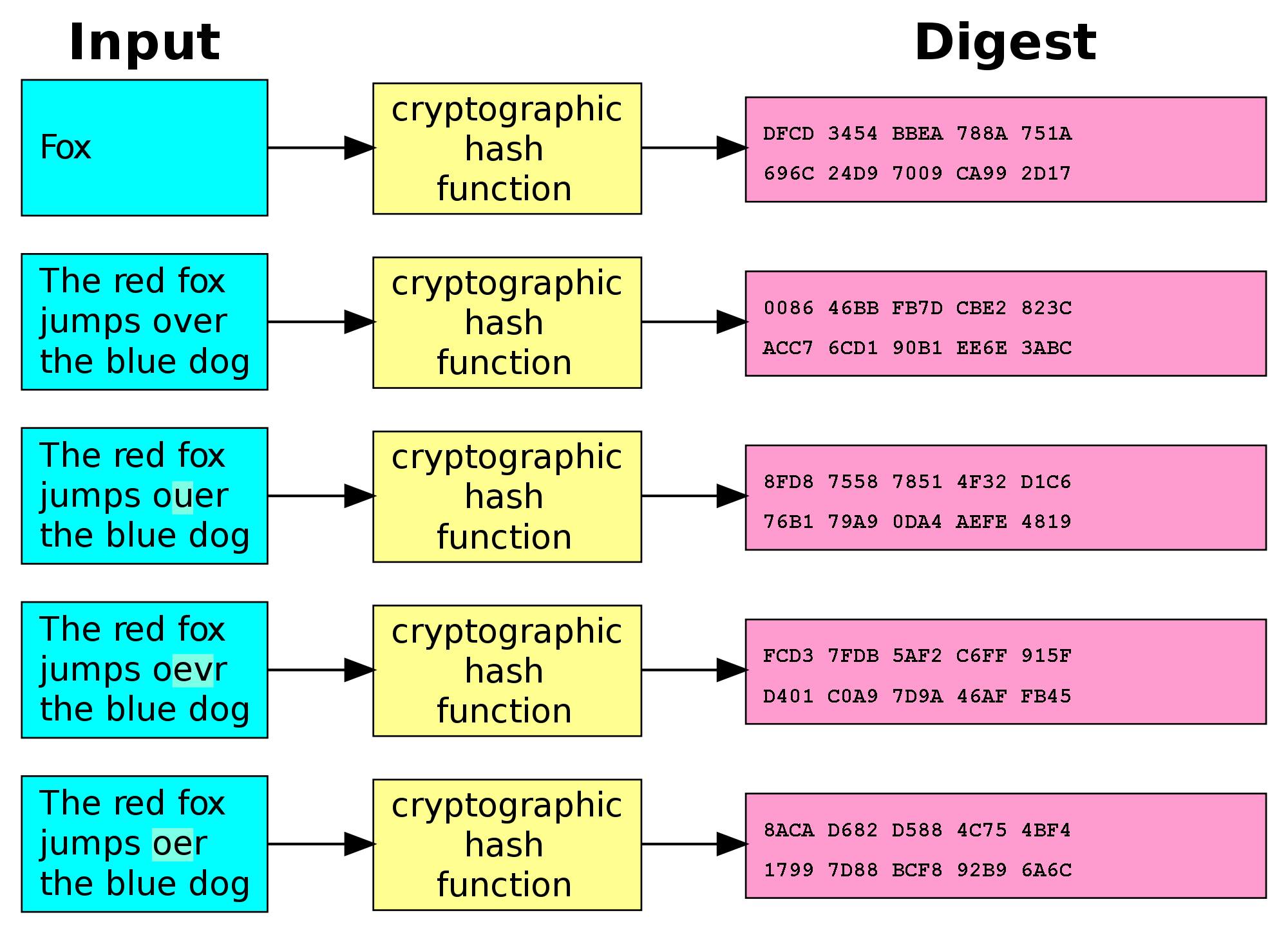

3.3 - Função Hash

Então para verificar a integridade dos dados e também a autenticação de origem utilizamos uma função HASH, por quatro motivos:

1º motivo : É fácil de computar (melhor que fazer uma comparação bit a bit do HD inteiro).

2º motivo: Mudar 1 bit do hd muda o hash

3º motivo: Muito boa para autenticar, pois é uma via de mão única. Se dois discos tem hashs iguais, eles são iguais.

4º motivo: Hash é confiável.

3.4 - Assinatura Digital

A assinatura digital é utilizada para verificar a autenticação da origem, pois ela comprova a identidade do originador. A assinatura digital é utilizada pois cada assinatura é correlacionada a um assinante somente ,é capaz de identificar o assinante, e mudanças realizadas após a assinatura são detectáveis.

Os requisitos de segurança que a assinatura digital deve prover são:

1º requisito : Autenticação da origem de dados: Valida a mensagem de modo que certeza que está fundamentada na integridade da mensagem e em quem assinou a mensagem

2º requisito: Irretrabilidade : O originador não pode negar que assinou a mensagem e qualquer dúvida com relação à origem deve poder ser comprovada por um mediador.

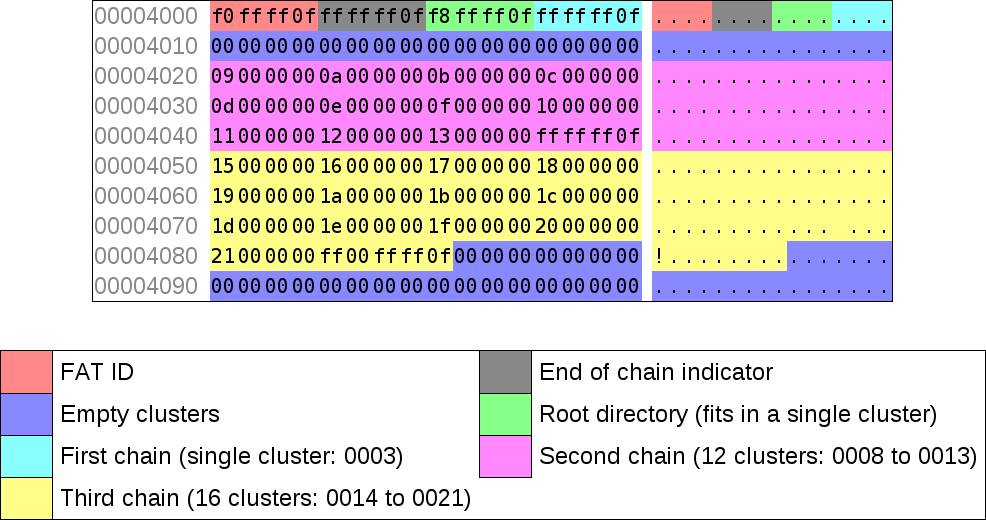

Sistemas FAT

Como o FAT (File Alocation Table) é um sistema de arquivos muito usado em pendrives e cartões de memória é de essencial importância para o estudo forense. O FAT consiste em uma tabela com entrada de cada cluster (unidade de alocação de tamanho fixo).

Cada cluster tem 4 estados:

- Não utilizado

- Em uso por um arquivo

- Cluster com problema

- Último cluster

Assim como acontece no NTFS quando ocorre uma exclusão de arquivo apenas o estado do cluster muda. As informações dentro do cluster permanecem as mesmas até que outro arquivo ocupe aquele cluster, desta forma podemos recuperar arquivos mesmo que estejam apagados. Como um arquivo pode usar vários clusters existe a possibilidade que uma parte do arquivo possa ser recuperado, mesmo que a outra parte tenha sido perdida.

Para a forense existe também a análise do Slack Space. O Slack Space consiste no espaço residual resultante de uma gravação em disco. Existe dos tipos de Slack Space:

- RAM "Slack”: inicia no final do arquivo e vai até o final daquele setor.

- "Slack" residual: inicia no próximo setor e vai até o último cluster alocado para o arquivo.

Importante lembrar que o RAM "Slack" é bem pequeno já que um setor tem tradicionalmente 512 bytes. O tamanho do cluster depende do tamanho do volume variando de 512bytes até 32Kbytes, logo o tamanho de informação recuperado do "Slack" residual normalmente é maior.

PróximoForense no Windows

O sistema operacional windows possui várias características próprias que ajudam ou atrapalham na análise forense, e veremos algumas destas características neste tópico.

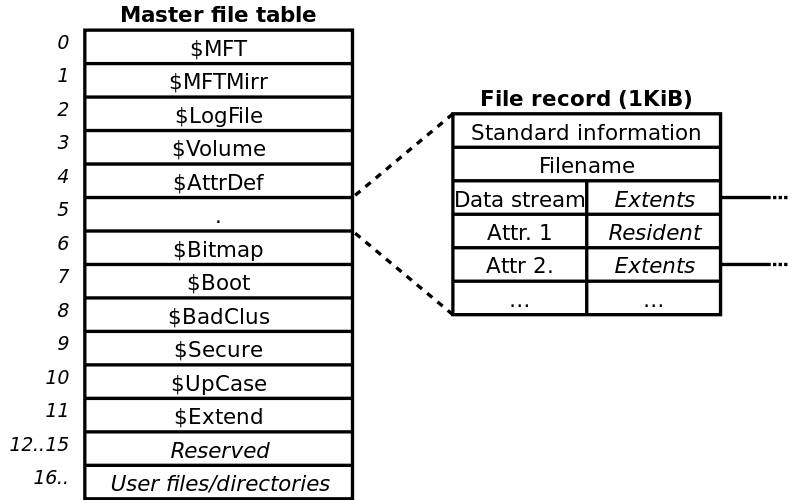

5.1 Sistemas de arquivos NTFS

NTFS é um sistema de arquivos proprietário, logo é difícil desenvolver produtos compatíveis com alta confiabilidade, mas também afeta a facilidade na condução de forense. O nível mais alto da estrutura do NTFS são os volumes (também conhecidos pelo meta-dado $Volume) , e eles podem estar em um único disco ( como uma partição lógica) ou distribuído através de múltiplos discos (usando RAID por exemplo).

O Windows possui dois tipos de criptografia para o NTFS, sendo eles:

EFS: O Encrypting FIle System provê criptografia opcionalmente por arquivo e não inclui arquivos necessários no boot, registro ou arquivo de paginação.

BitLocker: O mecanismo de BitLocker pode prover criptografia de volume, protegido por uma série de fontes, as quais podem ser tokens USB e “Trusted Plataform Module” (TPM)

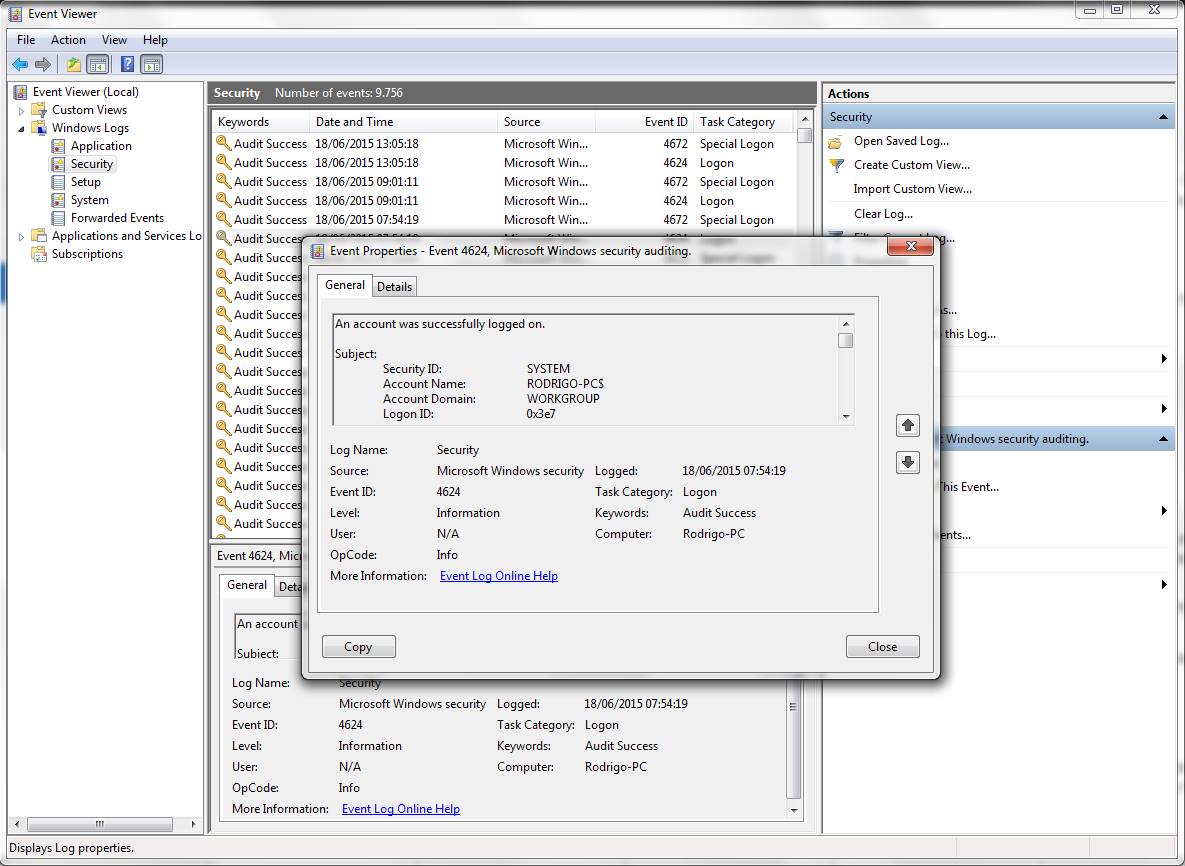

5.2 - log de eventos

Os logs de eventos possui três origens: Sistema, Aplicação e Segurança , Onde cada um deles possui um número de identificação único.

A partir do Vista e W2008, o log de eventos é feito em XML, isso faz com que eles sejam extensíveis e com possibilidade de ferramentas com XML.

Os eventos podem ser visualizados no “Event Viewer”

Imagem feita por Rodrigo Stuhl

5.3 - Análise de dados voláteis

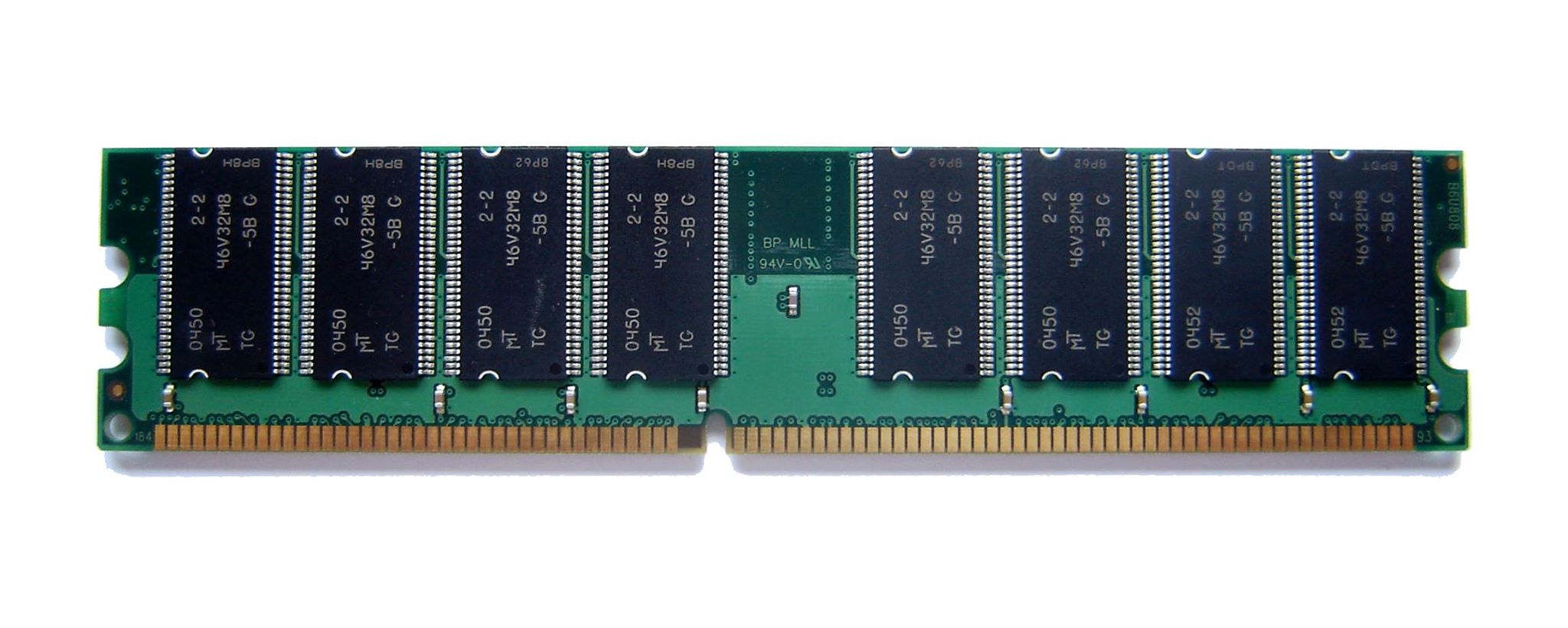

A análise de dados voláteis consiste em analisar dados que estão armazenados na memória RAM ou até mesmo no cache do sistema. Para analisar com critério, a primeira providência é isolar o sistema para inspeção (desconectar o sistema da rede) ou manter o equipamento no ambiente (para fazer uma análise das comunicações). Obviamente , nunca desligar o sistema que será analisado (os dados voláteis são perdidos quando o sistema é desligado).

A análise de dados voláteis é um processo intrusivo, com pouca integridade, não possui muita técnica e requer ferramentas sofisticadas (como por exemplo o WindowsSCOPE). A memória volátil é uma área protegida, logo é de difícil acesso e o material obtido também é de difícil utilização em corte.

Porém nos Dados voláteis é possível achar processos “bogus” ou de finalidade desconhecida, comandos de console executados remotamente, senhas em claro , texto em claro e conexões.

5.4 - Análise de dados não-voláteis

A análise de dados não-voláteis são análises dos dados que ficam armazenados no HD , pen-drive, CD, etc. Para analisar estes dados, é necessário criar uma imagem do disco em questão.Imagens são feitas a partir da retirada do disco para clone na máquina forense ou um CD de Linux bootável (o mais usado) ou usando um comando “confiável” para Windows.

Nesta análise é possível descobrir horários no sistema de arquivos

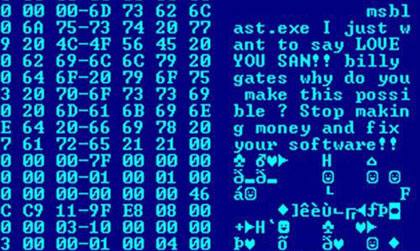

PróximoAnti-forense

As técnicas de anti-forense são utilizadas para evitar a forense. Existem várias técnicas como criptografia, deleção segura (também conhecida como wipe) , proxies anônimo,navegação privativa,etc .

6.1 - Criptografia

A criptografia embaralha o conteúdo dos arquivos, impedindo a leitura do conteúdo e com isso só é possível visualzá-lo com a chave correta. Para quebrar uma criptografia via força bruta é necessário muito tempo ( mais de 100 anos), fazendo com que seja realmente necessário possuir a chave. Existem ferramentas que fazem isso como o TrueCrypt (que faz a Criptografia de container) e o PGP (que faz a criptografia de chave pública).

6.2 - Deleção segura

Também popularmente conhecida como “wipe”, a deleção segura escreve sobre os dados anteriormente escritos e também sobrescreve os “slack spaces” (espaços de folga). Esta técnica faz com que a recuperação seja somente possível com equipamento de leitura de campo magnético (que é muito caro). Para ficar ainda mais difícil, sobrescreve-se várias vezes.

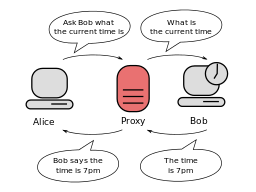

6.3 - Proxy Anônimo e navegação privativa

Os proxies anônimos escondem o ip da máquina em uma rede. As redes TOR (“The Onion Router”) , por exemplo , um computador “proxia” comunicação do outro, logo não há garantia de caminho, ocorrendo a fragmentação de pacotes. Nas redes TOR a comunicação também é criptografada.

A navegação privativa não impede os dispositivos de rede registrarem os acessos, apenas não permite que dados sejam armazenados durante a navegação como cookies, formulários,cache ou histórico das páginas visitadas. Esta técnica só atinge somente a forense na máquina.

PróximoConclusão

Após pesquisar e aprender sobre forense computacional, chegamos a conclusão que é nescessário um conheçimento avançado sobre computação baixo nível e sistemas operacionais para sabe que tipo de informação pode ser encontrada em cada caso.

Em cada caso, deve ser realizado um procedimento específico, visando a coleta de uma determinada informação (como por exemplo uma imagem, e-mail, texto).

Na forense computacional, há uma grande preocupação de manter a integridade da informação. Caso a integridade tenha sido perdida, todo trabalho será em vão.

Devemos lembrar que a forense computacinal faz uma análise em cima das evidências. Porém, as evidências podem ser apagadas ou até mesmo alteradas, impossibilitando a análise. Isto faz com que a forense seja incerta.

PróximoPerguntas

P: Qual a diferença entre duplicação e cópia de disco?

R: A duplicação é feita em nível de disco ou volume. A cópia é feita em nível de arquivo, e portanto a perda de informações em níveis físicos, fazendo com que tenha pouca validade jurídica na construção de evidências.

P: Qual a diferença entre clone gravado em disco e clone gravado em arquivo?

R: Quando o clone é gravado em disco, os bits são copiados de um disco para um outro, de modo a ter um disco exatamente igual ao outro. Este modo é o mais evitado, pois existem muita incompatibilidade de equipamento durante o processo.

P: Para que o hash é usado na forense?

R: O hash é usado para garantir a integridade dos dados.

P: Qual a diferença a análise de dados voláteis e de dados não voláteis?

R: A análise de dados voláteis consiste em analisar dados que estão armazenados na memória RAM ou até mesmo no cache do sistema, enquanto a análise de dados não-voláteis são análises dos dados que ficam armazenados no HD, pen-drive, CD, etc.

P: Em que consiste a técnica anti-forense de deleção segura?

R: Também popularmente conhecida como “wipe”, a deleção segura escreve sobre os dados anteriormente escritos e também sobrescreve sobre os “slack spaces” (espaços de folga). Esta técnica faz com que a recuperação seja somente possível com equipamento de leitura de campo magnético (que é muito caro). Para ficar ainda mais difícil, o arquivo é sobrescrito várias vezes.

PróximoCréditos e Referências

O trabalho foi feito por:

- André Felipe Paiva Cardozo

- Jorge Rama Krsna Mandoju

- Rodrigo de Souza Stuhl

Do curso de redes Redes de Computadores I administrado pelo Professor Otto

Referências

- Curso de "Perícia Computacional" da PUC

- Artigo do Wikipédia sobre forense computacional

- Artigo na Eriberto Wiki

- Curso de segurança computacional do professor Ruy de Queiroz da UFPE

- Artigo sobre forense computacional da página iMasters por Luiz Oliveira

- Curso de forense da UNESP

- Artigo de duplicação de discos rígidos do Imasters

- Artigo de técnicas anti-forense do portal educação