5. Falhas

5.1 Eavesdropping

Mensagens trocadas entre nós são encriptadas por criptografia assimétrica de forma a evitar o ataque de um eavesdropper local, ainda que este possa fazer análise de tráfego e perceber que uma mensagem está sendo enviada.

5.2 Nós compiradores

É possível que um grupo de nós maliciosos tentem descobrir com precisão os arquivos contidos nos seus vizinhos gerando uma quantidade massiva de requests com HTL = 1. Para evitar isso, a Freenet possui um mecanismo de defesa que altera aleatoriamente o HTL de 1 a cada 3 mensagens cujo HTL = 1. Outra situação em que uma alteração similar ocorre é quando um usuário define um HTL maior que o limite da rede.

5.3 Pitch-Black

É o tipo de ataque mais notável existente na rede Freenet atual. Inicialmente tomado como um ataque artificial (criado em situações específicas pelos próprios criadores da Freenet), foi um experimento que demonstrou apresentar uma falha grave no mecanismo da rede.

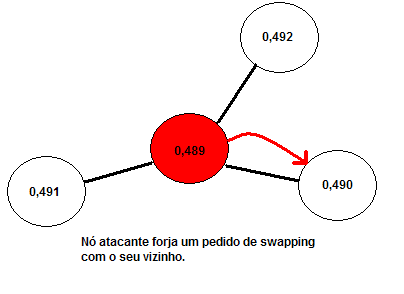

O atacante começa inserindo dois nós na rede Opennet e recolhendo informações dos vizinhos de ambos os nós (não é um processo trivial, ainda que possível), principalmente seus números identificadores. Sabendo o funcionamento do algoritmo de swapping, o atacante pode forjar um pedido de troca de posições com um nó vizinho, de tal forma que este sempre aceitará o pedido: basta enviar informações falsas sobre a distância local entre cada nó.

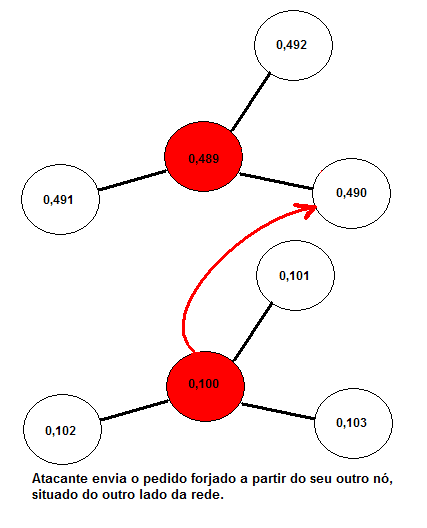

Isso ocorre pois um nó não tem informação direta sobre os vizinhos de seus vizinhos e não pode checar se um pedido de troca contém informações verdadeiras ou falsas. O atacante, em seguida, envia o pedido de troca do seu nó secundário, que está do outro lado da rede, fazendo com que ocorra uma troca não entre vizinhos, mas entre dois nós em qualquer posição da rede.

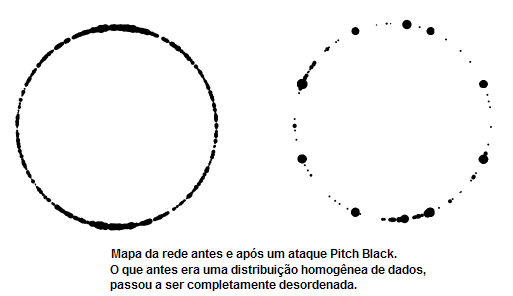

Com isso o atacante pode mudar a posição de nós na rede Freenet e, consequentemente, deixar certas áreas da rede extremamente mal populadas (de tal forma que os poucos nós nessa área não são capazes de armazenar todos os arquivos similares), e outras completamente congestionadas (e com uma replicação extrema de dados, gerando ocupação desnecessária).