|

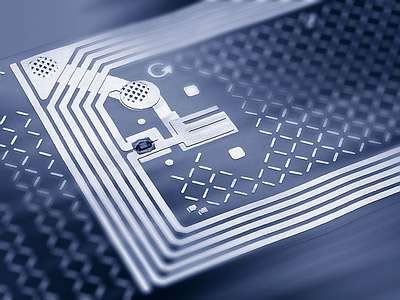

Controle de Segurança Existem diversos controles de segurança que lidam com os riscos oferecidos pela implementação do RFID de forma a torná-los viáveis e permitir uma ampla difusão no mercado. Os controles de segurança não podem ser os mesmos para todos ambientes em que são implantados, ou seja, cada escopo de aplicação apresenta seus pontos de riscos que devem ser contornados de forma a tornar o RFID mais seguro. Os controles de segurança podem ser classificados em 3 grupos que são o de gerenciamento de controle, o controle operacional e técnico. Gerenciamento

de controle - Minimização

dados sensitivos armazenados nas etiquetas Utilizar as etiquetas apenas como um identificador

eliminando de sua memória os dados que serão armazenados em uma central

informatizada de forma segura. Este fato impossibilitaria adversários de inferir

informações sigilosas através do escaneamento de uma etiqueta ou a interceptação de uma comunicação entre

etiqueta e leitor. Controles Operacionais O controle operacional envolve todas as ações diárias realizadas por administradores e usuários que visam manter a segurança do sistema RFID. Ações as quais podemos destacar o controle de acesso físico de pessoas autorizadas aos locais onde o subsistemas RFID foram alocados, a criação de identificadores em formato não revelado e o descarte das etiquetas depois do uso. Este tipo de Controle consiste na implementação de qualquer meio físico que gerencie de forma segura o acesso aos subsistemas RFID, ações estas que incluem a instalação de câmeras de segurança, guardas dentre outros. Desta forma, é possível inibir qualquer pessoa de se aproximar de subsistemas RFID para prejudicar os componentes do sistema, ler inadvertidamente dados, clonar etiquetas, provocar prejuízos efetuando negação de serviço através de interferência de radio ou execução de comandos não autorizados, além de prevenir também o targeting. Todas

essas formas de desativação têm por objetivo evitar que após a utilização de

uma etiqueta, esta possa ser reutilizada de forma a produzir riscos tanto para

o individuo quanto para a empresa possuidora do sistema RFID. A destruição ou

desativação elimina a possibilidade de targeting

e de rastreamento de pessoas, além de impedir o acesso a dados armazenados na

memória das etiquetas, fato que possibilitaria a espionagem industrial. -Formatos do

Identificador não revelados Aplicando a técnica de decodificar o

identificador, caso um adversário leia o conteúdo de uma etiqueta impede-se

que as informações sobre o fabricante ou distribuidor do produto sejam

identificadas. Evita-se desta maneira o Bussiness Inteligence

Risk. Controle Técnico

Os sistemas RFID apresentam algumas técnicas

principais para autenticação dentre as quais podemos destacar as senhas e os keyed-hash message authentication codes

(HMAC). A

autenticação por senha consiste na restrição a comandos protegidos, a fim de

evitar a execução tarefas no sistema RFID por pessoas não autorizadas, fato que

impossibilita dentre outros a leitura ou escrita de etiquetas

sem a devida autorização, além da clonagem. Já o HMAC consiste em uma

forma de autenticação mais segura, visto que possui um algoritmo de codificação

Hash que em conjunto com uma senha proporcionam

um procedimento de autenticidade mútua, além da característica principal do HMAC de não transmitir dados

secretos pelo ar. Outra finalidade do HMAC é manter a integridade do

serviço nas operações, ou seja, não será possível modificar os conteúdos

durante uma transmissão sem que leitores percebam essa modificação. Desta maneira espera-se

que seja minimizada a probabilidade de que os dados das etiquetas sejam usados sem a autorização, reduzindo

conseqüentemente business process,

business intelligence e o externality

risk. - Blindagem eletromagnética Esta

aplicação limita a ação do adversário tentando interceptar sinais ou leitores

tentando adquirir informações do sistema RFID sem autorização, fato importante

para reduzir os riscos de segurança. - Desativação temporária das etiquetas

Desta

maneira a etiqueta poderia estar ativa em uma determinada área do sistema RFID

e ser desativada ao deslocá-la para outra região em que não há a necessidade de

suas funcionalidades estarem ativas, mantendo em segurança o acesso à memória

da etiqueta. - Tag polling

|