Medidas de Segurança

Até então só consideramos maneiras de burlar os leitores de impressão digital, que é o

método mais simples de invadir (apesar de não ser tão eficaz). Certamente essa não é a única

falha de segurança que pode ser aproveitada por invasores. Existem outras maneiras para

invadir um sistema protegido por identificadores de impressão digital. Vamos considerar

algumas maneiras e apresentar possíveis soluções.

Não vou entrar em detalhes com relação à técnicas de invasão de computadores, nos

próximos exemplos vamos supor que o invasor em questão tenha habilidades suficientes para

“hackear” o computador de um identificador de impressões digitais. Esses detalhes não fazem

parte do escopo deste trabalho.

- Invasão do banco de dados:

Um identificador de impressão digital não consiste somente no leitor, existe um banco de

dados que é usado para fazer a comparação da impressão lida com as impressões autorizadas

do sistema. Esse banco de dados seria um alvo de ataque de invasores. O invasor poderia, por

algum método computacional, roubar as informações do banco de dados. Assim ele teria todas

as características digitalizadas de alguma impressão digital autorizada.

Apenas essa informação não seria de muito valor, pois entre traduzí-las para algum tipo

de molde físico e simplesmente obter uma molde usando algum método anterior, o último seria

muito mais simples. Mas se pensarmos bem, vale muito mais a pena inserir informações no

banco de dados do que roubá-las (veremos que possuir as impressões autorizadas também

pode vir a ser útil de outra forma). O invasor pode inserir a digitalização dele mesmo (usando

um leitor semelhante para digitalizar) como sendo uma impressão autorizada. Dessa forma, sem

precisar de molde nenhum, ele mesmo poderia invadir o sistema.

Uma solução simples e imediata é a codificação dos dados, por exemplo com

criptografia RSA. Na criptografia RSA apenas quem possui uma chave privada pode criar um

arquivo codificado, apesar de que qualquer um com a chave pública possar decodificá-lo. Se

o sistema for condicionado para sempre decodificar os dados antes de comparar, o invasor

teria que codificar a digitalização de sua impressão digital para poder inserí-la no banco de

dados. Mas isso seria impossível, visto que ele não possui a chave privada (que é muito difícil

de se obter a partir da chave pública e de algum código, por motivos de limitação

computacional). Mas a criptografia RSA exige um certo poder de processamento, mas ainda

assim seria uma excelente solução para o problema de invasão de banco de dados. Não vou

entrar em detalhes quanto à criptografia RSA, caso haja curiosidade procure na literatura

sobre o assunto.

É aqui que entra uma possível utilização de dados roubados do bando de dados. Se o

invasor conseguir desconectar o leitor e conectar seu computador no lugar, ele poderia enviar

os dados que desejar para o verificador, como uma espécie de emulador de sensor. Tendo

posse da digitalização de alguma impressão autorizada, ao receber os dados o verificador

reconheceria, obviamente, a impressão como autorizada, pois ela seria idêntica a alguma

impressão do bando de dados.

Mais uma vez a criptografia entra em cena, basta que o leitor tenha algum tipo de

assinatura digital única e criptografada, que é enviada junto aos dados do leitor. Neste caso

voltamos à solução anterior, como o invasor não consegue a chave privada, essa assinatura

está bem protegida, por mais que ele consiga a assinatura propriamente dita, ele não poderá

encriptá-la para enviar ao sistema.

- Falhas físicas do sensor:

Talvez este caso não mereça ser mencionado, pois é muito incerto. O invasor pode sempre

danificar o leitor com a esperança de que ele faça uma leitura errada que acabe sendo

compatível , mas é muito improvável e difícil de ter controle sobre isso. Na pior das hipóteses

ele impediria que outros usuários autorizados utilizassem o sistema, mas não seria benéfico

para o invasor.

Numa última tentativa, o invasor tenta “hackear” o programa responsável pela comparação

dos dados obtidos do sensor e os dados do banco de dados. Desta vez, ao invés de tentar

falsificar os dados já existentes, ou tentar enganar o comparador, o invasor tenta alterar a saída

do comparador. O resultado do teste de comparação é simples, ele apenas diz se o teste foi

bem sucedido (impressão autorizada) ou não. O invasor pode sobrepassar esse comparador e

enviar diretamente a informação de sucesso.

Assim como todos os ataques nos quais o invasor tentar alterar a informação em uma

via de comunicação do nosso sistema, a solução é a mesma, criptografia e assinaturas digitais.

Tal qual em qualquer meio de comunicação que exige uma certa segurança.

- Medidas de segurança gerais:

Além dos casos específicos mencionados acima, uma maneira trivial de aumentar a

segurança do sistema é fazer com que cada identificador usado no estabelecimento (caso haja

mais de um identificador) funcione de maneira remota. Isto é, pode-se instalar um servidor

responsável pelo processamento dos dados obtidos dos sensores. Este servidor estaria em um

local protegido (segurança usual: guardas, câmeras, etc...) e desconectado de qualquer rede

além daquela em que se encontram os sensores. A única informação que o servidor receberia

das estações remotas seria um status de funcionamento e as impressões propriamente ditas. E

o próprio servidor seria responsável por enviar um sinal elétrico ao mecanismo responsável por

manter a segurança (uma maçaneta eletrônica, um computador protegido pelo sistema, etc...)

Isso dificultaria o acesso do invasor ao banco de dados e ao processamento de dados. O

invasor estaria restrito a sobrepassar o sensor ou falsificar alguma impressão digital.

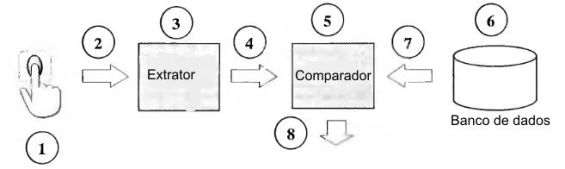

Figura – Extraída e modificada de [1]:

Possíveis pontos de invasão

1 – falsificação de impressões;

2,4,7 e 8 – invasão das vias de comunicação entre etapas do sistema;

3 – invasão do extrator, responsável por digitalizar as características da impressão que

serão utilizadas para ser feita a comparação;

5 – invasão do comparador, que verificar se a impressão digital é autorizada;

6 – invasão do banco de dados.

1. Introdução

1. Introdução