a.WEP(Wired

Equivalency Privacy)

O WEP foi a primeira tentativa de se implementar seguranca em redes sem fio Wi-Fi. O WEP faz parte do padrão IEEE 802.11 e, ao longo do tempo, mostrou-se um protocolo extremamente fácil de ser quebrado e tendo mais de uma maneira de fazer isso.

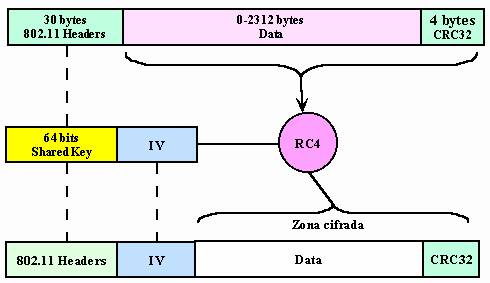

i.Funcionamento: O WEP padrão é dito WEP-64 bits por utilizar no seu processo de criptografia do pacote de dados 64 bits ao todo. Os 64 bits são formados por:

· Chave de 40 bits, compartilhada por todos os usuários da rede e necessária para ter acesso a rede.

· Um vetor de inicializacao de 24 bits(IV) diferente para cada pacote, para aumentar a segurança

OBS.:Existe

também o WEP-128bits, que corresponde ao mesmo protocolo com o dobro de bits

para descrever a chave e o IV.

Esses dois

elementos serão utilizados na criptografia dos pacotes que serão enviados pela

rede. Essa criptografia será feita por um algoritmo chamado RC4.

Ele consiste em um algoritmo symmetric strem cypher, ou seja, que se utiliza de

uma chave para gerar um keystream (serie

de bits de tamanho indefinido utilizados numa criptografia) pseudo-aleatorio (não é aleatório pois é formado a partir

de uma chave) do tamanho do pacote de dados. Esse keystream e o pacote de dados

serão entrados

Ilustração 1: Funcionamento do algoritmo RC4

Na chegada ao receptor, este, de posse da chave de 40 bits e do IV(enviado as claras na mensagem, sem nenhum tipo de criptografia) vai realizar a descriptografia, através do algoritmo inverso ao RC4, utilizando os mesmos 64 bits utilizados para criptografar, por isso o algoritmo é dito simétrico.

Para garantir a integridade dos pacotes enviados, o WEP faz uso do CRC-32, que é uma função detectora de erros. O CRC-32 divide a mensagem por um número binário fixo e faz com que o resto dessa divisão (checksum) seja o ICV (Integrity Check Value) da mensagem enviada. O receptor então recalcula o ICV e compara com o que ele recebeu para verificar se a mensagem foi alterada ou não. Toda mensagem enviada é composta de dados mais o CRC-32. O keystream então, tem o tamanho da mensagem (dados mais CRC-32) mais 32 bits do ICV, ou seja, o ICV faz parte da mensagem.

È importante lembrar que o pacote de dados citado se refere ao payload, ou seja, a mensagem a ser enviada mais os 33 bits do CRC-32. Isso implica que o tamanho do keystream vai ser igual ao tamanho da mensagem mais 33 bits.

ii.Falhas do WEP: O primeiro problema identificado é o tamanho relativamente pequeno do IV, o que acarreta repetições de IV para mensagens diferentes em um período curto, dependendo do tráfego da rede. Como a chave da rede não varia, isso resulta em keystreams muito similares. Isso permite que uma pessoa não autorizada utilize dessa informação para descobrir qual a chave de 40 bits característica da rede. Ao coletar um número suficiente de mensagens com o mesmo IV, a pessoa monitorando a rede é capaz de descobrir o keystream e até mesmo a chave característica da rede. Por isso o protocolo WEP é facilmente quebrado, dependendo do nível de tráfego da rede o WEP pode ser transpassado em até um minuto.

Pode-se citar o fato de a chave da rede pode ser trocada a critério do usuário, mas como o WEP não oferece nenhuma função que a altere, a mesma chave acaba por ser usada por muito tempo.

Outro problema é que o CRC-32 detecta erros na mensagem utilizando a comparação do ICV recebido com o calculado pelo receptor, então é possível alterar uma mensagem de maneira que o ICV não seja alterado. No entanto, isso só é possível porque o RC4 permite que o bit alterado na mensagem codificada seja alterado também na mensagem original.