1. Introdução

As comunicações wireless por usarem um meio de transmissão em que o acesso físico é mais difícil de restringir do que as redes via cabo, geralmente precisam de uma segurança elevada para manter a confidencialidade e integridade das mensagens trocadas, evitar acessos não autorizados à rede e garantir disponibilidade.

No padrão IEEE 802.11 original a segurança era provida pelo algoritmo WEP(“Wired Equivalence Protocol”), responsável pela autenticação e pela encriptação.

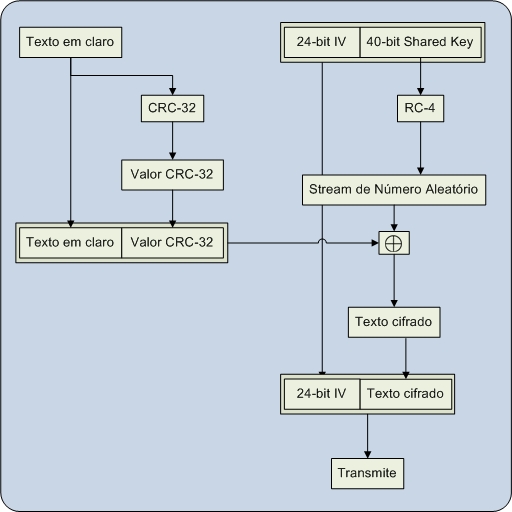

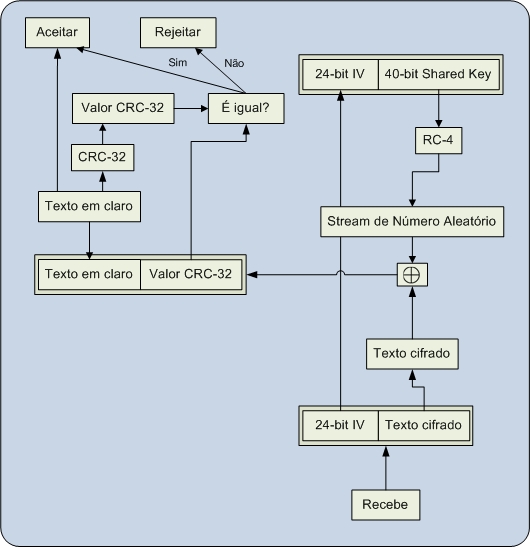

O WEP se baseia no algoritmo de criptografia de fluxo RC4 que gera uma sequencia de números pseudoaleatórios (Keystream) a partir de uma entrada. Depois para criptografar uma mensagem é feito uma disjunção exclusiva (XOR) entre essa sequencia (Keystream) e o texto em claro que vai ser transmitido.

Dessa forma se duas mensagens forem criptografadas com a mesma Keystream, um atacante poderia fazer uma operação XOR entre essas duas mensagens cifradas e o resultado seria igual a um XOR entre os dois textos em claro. Adivinhando pedaços dos textos em claro ( ex: Cabeçalhos de um pacote ARP) e possível descobrir o conteúdo das duas mensagens em claro e consequentemente a Keystream. Para evitar a repetição de Keystreams o WEP usa como entrada do RC4 uma combinação das chaves previamente compartilhadas com um vetor de inicialização (IV) que depois é mandado em claro ao destinatário para que ele possa gerar a Keystream e descriptografar a mensagem.

O vetor de inicialização (IV) é um número aleatório de 24 bits gerado para cada quadro a ser enviado. Devido ao tamanho de 24 bits existe uma probabilidade de 50% de um IV e consequentemente uma Keystream serem repetidos após 5000 mensagens, permitindo que um atacante descubra o conteúdo dos quadros com esse IV e a Keystream correspondente.

Outra falha do WEP é que ele não tem proteção contra ataques de repetição. Esse fato permite que o um atacante envie repetições de pacotes que estimulem o envio de outros pacotes em resposta (ex: requisições ARP). Dessa forma, o atacante consegue uma grande quantidade de quadros para analisar em pouco tempo.

Em 2001 Scott Fluhrer, Itsik Mantin, e Adi Shamir publicaram uma criptoanálise que explorava a forma como o RC4 e o IV eram usados, permitindo recuperar a chave WEP em poucos minutos se o fluxo da rede fosse grande. Caso o fluxo não fosse grande era possível aumentá-lo através do ataque de repetição citado no parágrafo anterior

Essas e outras falhas descobertas ao longo de tempo mostraram que o algoritmo WEP é inseguro. Por isso, em 2004, foi publicada a emenda IEEE 802.11i que visa substituir o WEP por algoritmos mais seguros.