Técnicas

esteganografia em imagens

Arquivos de imagem podem ser vistos como matrizes cujos elementos são sequências de bits com um determinado tamanho, em que cada elemento representa a cor de um pixel da imagem. Uma imagem normalmente é codificada com 8, 24 ou 32 bits por pixel. O processo de esteganografia em imagens envolve a utilização de dois arquivos: uma imagem qualquer, que carregará a informação escondida e é chamada de imagem de cobertura, e um outro arquivo, que será a mensagem a ser escondida e pode ser outra imagem, um arquivo de texto ou qualquer outro tipo de arquivo que possa ser escondido em uma imagem. A combinação destes dois arquivos é chamada de estego-imagem. Algumas técnicas utilizadas para gerar uma estego-imagem são descritas a seguir:

LSB

As técnicas LSB (Least Significant Bit ou Bit Menos Significativo) são a maneira mais simples de esconder uma informação em um arquivo de imagem e, consequentemente, as mais utilizadas. Estas técnicas consistem em obter a representação binária da informação a ser escondida e sobrescrever, como o nome indica, os bits menos significativos de cada byte da imagem de cobertura. Este método é mais eficiente quando utilizado em imagens que são codificadas com vários bytes por pixel, como as que utilizam 24 ou 32 bits por pixel, pois, desta forma, as alterações na imagem original serão mínimas e imperceptíveis ao olho humano. Também é utilizada a modificação do bit menos significativo de cada pixel, assim, em imagens codificadas com 24 bits por pixel, por exemplo, será sobrescrito apenas um bit a cada 3 bytes. Imagens que utilizam apenas um byte por pixel também podem ser utilizadas, porém as alterações serão maiores e podem acabar sendo notadas e, portanto, o uso destas imagens para esteganografia LSB não é recomendado.

Estas técnicas são difíceis de serem detectadas, porém são muito vulneráveis à manipulação de imagens, especialmente àquelas que envolvem a compressão. Converter uma estego-imagem de um formato que utiliza compressão sem perdas, como o BMP, para outro que utiliza compressão com perdas, como o JPEG, pode destruir a informação escondida.

Abaixo mostramos como utilizar este método para esconder o dado “101101101” em três pixels codificados com 24 bits cada:

(10010101 00001101 11001001)

(10010110 00001111 11001010)

(10011111 00010000 11001011)

(Codificação original)

(10010101 00001100 11001001)

(10010111 00001110 11001011)

(10011111 00010000 11001011)

(Codificação após a aplicação do método)

Os bits modificados estão na cor preta. Neste exemplo apenas 4 dos 9 bits menos significativos foram modificados. Em média, 50% dos bytes são modificados após a aplicação das técnicas LSB.

Filtragem e Mascaramento

Este método se assemelha a uma marca d'água visível, pois os pixels mascarados são iluminados ou escurecidos por um dado fator, porém este fator deve ser tal que a modificação seja invisível. Nenhuma informação é armazenada neste método, pois ele é utilizado para criar uma marca d'água digital que prove a autenticidade de uma imagem. Estas técnicas são mais robustas do que as técnicas LSB no que diz respeito à manipulação de imagens, porém são mais facilmente detectadas, pois se baseiam na modificação do bit mais significativo, o que provoca uma alteração maior em relação à imagem original. Apenas imagens em tons de cinza e de 24 bits por pixel devem ser utilizadas, de modo a tornar a detecção mais difícil.

Uma das técnicas de filtragem e mascaramento é o método dos retalhos (patchwork). Ele utiliza uma estatística que tenha uma distribuição Gaussiana para incorporar uma marca d'água invisível na imagem. Esta estatística específica é utilizada para verificar a existência de uma assinatura digital na imagem. Neste método, em cada iteração dois conjuntos de pixels são escolhidos, um deles é ligeiramente iluminado e outro é escurecido pelo mesmo fator. Para selecionar os pontos da imagem a serem mascarados, é utilizado um gerador de números pseudoaleatórios. Na figura abaixo, é mostrado um exemplo de uma iteração do método dos retalhos, exagerado para fins de ilustração. O conjunto de pixels A é iluminado e o conjunto B é escurecido.

Figura 7. Adaptada de [9]

Algoritmos e Transformações

As técnicas baseadas em algoritmos e transformações fazem uso de algumas transformadas que são utilizadas na compressão de dados, são elas: transformada de cosseno discreta, transformada de Fourier discreta e transformada Z. A mais utilizadas destas transformadas é a transformada discreta de cosseno (DCT, do inglês Discrete Cosine Transform). Para a aplicação desta transformada, primeiro a imagem de cobertura é separa em blocos de tamanho 8 x 8 pixels. Após a separação, a DCT é aplicada a cada bloco, da esquerda para a direita, de cima para baixo. O passo é seguinte é realizar a compressão através de uma tabela de quantização e, finalmente, realizar a inserção LSB nos coeficientes DCT gerados. Ao fim deste processo, uma estego-imagem é gerada.

esteganografia em áudio

Esconder informações dentro de arquivos de áudio não é uma tarefa das mais fáceis, pois a faixa de frequências que o sistema auditivo humano (SAH) consegue captar, que vai de 20 Hz a 20 kHz, é muito grande. Além disso, o SAH é extremamente sensível e pode perceber até mesmo um ruído muito pequeno em um arquivo de áudio. Apesar desta sensibilidade, é possível mascarar ruídos mais baixos com sons mais altos. As técnicas de esteganografia em áudio utilizam esta e outras vulnerabilidades do SAH.

Codificação Low-bit

A codificação low-bit é técnica mais simples de esteganografia em áudio. Ela consiste em sobrescrever os bits menos significativos de cada amostra de um arquivo de áudio, sendo assim, muito parecida com as técnicas LSB de esteganografia em imagens. Para a utilização ideal desta técnica, o canal não deve possuir ruídos e, para isso, sua capacidade deve ser de 1 kb por segundo. A principal desvantagem desta técnica é a vulnerabilidade à compressão, que pode destruir a informação escondida.

esteganografia em vídeo

Arquivos de vídeo podem ser vistos como uma coleção de imagens ou quadros. Assim, a esteganografia em vídeo, na maioria dos casos, envolve aplicar alguma técnica de esteganografia em imagens a cada quadro do arquivo de cobertura escolhido. Em geral, para esconder alguma informação em um vídeo, é utilizado o método da DCT, tendo as mesmas características de quando é aplicado a um arquivo de imagem.

esteganografia em texto

A esteganografia em texto é, provavelmente, o tipo mais difícil de ser realizado. Isso se deve ao fato de que, diferentemente de arquivos de imagem e de áudio, arquivos de texto dificilmente apresentam redundâncias que possam ser usadas para esconder dados e, por isso, até mesmo um único caractere adicional em um texto pode ser percebido por um leitor casual. Desta forma, a esteganografia em texto baseia-se em métodos que realizam modificações que não são percebidas pelos leitores. Os três principais métodos são: métodos de espaços abertos, que se baseiam na manipulação de espaços em branco, métodos sintáticos, que utilizam a pontuação do texto e métodos semânticos, que utiliza a manipulação das palavras do texto. Neste trabalho, descreveremos os métodos de espaços abertos.

Métodos de Espaços Abertos

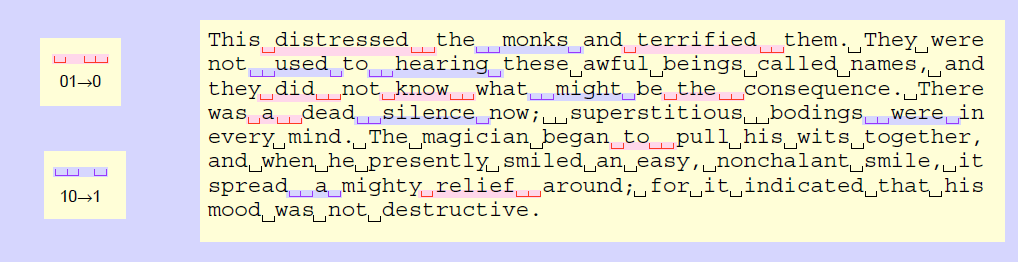

Estes métodos costumam produzir bons resultados, pois raramente a alteração do número de espaços de um texto altera seu significado e é pouco provável que um leitor perceba modificações realizadas nos espaços em branco. Uma das formas de utilizar os espaços em branco para esconder uma mensagem envolve a justificação do texto. Com o texto justificado, a quantidade de espaços entre as palavras são utilizadas para codificar a mensagem a ser escondida. Um espaço entre palavras é interpretado como “0” e dois espaços são interpretados como “1”. Como a justificação do texto impõe algumas restrições, nem todos os espaços podem ser utilizados para codificar um dado. Assim, o seguinte esquema é utilizado na codificação: “01” é interpretado como “0”, “10” é interpretado como “1” e tanto “00” quanto “11” são ignorados. A figura abaixo ilustra a utilização deste método.

Figura 9. Extraída de [9]