UNIVERSIDADE FEDERAL DO RIO DE

JANEIRO

TRABALHO DE REDES DE COMPUTADORES II

ENG. DE COMPUTAÇÃO E INFORMAÇÃO

ALUNO: MIGUEL LANNES FERNANDES

TEMA: AUTENTICAÇÃO BIOMÉTRICA

Índice:

1.

Autenticação

2.

Primeiros

mecanismos de autenticação

3.

Motivação

dos sistemas biométricos

4.

Características

gerais dos sistemas biométricos

5.

Funcionamento

geral dos sistemas biométricos

6.

Principais

sistemas de autenticação biométricos

6.1 - Impressão Digital

6.1.1 - Funcionamento

6.1.2 – Análise de Requerimentos

6.1.3 – Identificação / Verificação

6.1.4 - Tipos de leitores

6.1.5 – Principais Aplicações

6.1.6 - Exemplos

6.2 – Geometria da Mão

6.2.1 - Funcionamento

6.2.2 - Exemplos

7.

Tendências

para o futuro

8.

Conclusão

9.

Bibliografia

10.

Perguntas

- Autenticação

Atualmente, o computador

é fundamental para o funcionamento de qualquer corporação. Mais do que a

máquina em si, as informações armazenadas e a possibilidade de acesso a

informações em várias localidades do mundo são o que tornam essas ferramentas

tão úteis.

Apesar dessa enorme

“utilidade” existe um lado negativo que deve ser analisado. Com a necessidade

de um número determinado de pessoas que devem acessar esse ou aquele conteúdo,

surge a necessidade de se criar um controle eficaz de acesso. Além disso, cada

usuário tem dados privativos aos quais só ele deve ter acesso.

- Primeiros mecanismos de

autenticação

Nos primórdios da

humanidade, o controle de acesso se dava de forma muito rudimentar. Era muito

simples restringir o acesso aos manuscritos à poucos indivíduos das castas superiores.

Bastava não fornecer conhecimento aos outros.

Com o passar do tempo,

o acesso à educação e aos mecanismos de escrita se alastrou. As informações

passaram a ser protegidas por senhas (que funcionavam como chaves).

Com o advento dos

computadores pessoais e do armazenamento digital de informações confidenciais,

passou-se a exigir do usuário uma autenticação no sistema para utilizá-lo e

acessar o conteúdo das informações armazendas no disco.

É nesse ponto que

entramos na questão central deste trabalho, que trata da autenticação e do

controle de acesso a arquivos e dados através de alguma forma de identificação

do usuário. As senhas se mostram extremamente falhas, na medida em que, alguém

mal intencionado, com posse da senha de outrem, é capaz de executar operações

em nome deste outro indivíduo e ter acesso a informações que não deveria.

Além do mais, a senha

exige memorização do usuário e, por questões de dificultar que outros usuários

desvendem-na, muitas vezes é muito complexa e esse processo de memorização é

ainda mais complexo ao usuário. Ainda mais quando o número de senhas aumenta, para

cada interface ou tipo de acesso que o indivíduo tenha, é exigida um login e

uma senha diferentes.

Como forma alternativa

ao uso das senhas, surge a utilização de cartões magnéticos e chips que, embora

não exijam memorização de nenhuma informação por parte do usuário, são

facilmente fraudáveis e o problema de usuários mal intencionados conseguirem

roubar esses artefatos e se passarem por outro se mantém. Por mais que se use

cartão magnético, chip e senha. Os problemas acima citados não serão

suplantados.

Abaixo temos um quadro

que resume os três tipos básicos de autenticação:

|

Tipo de Solução |

Resumo |

Exemplo |

|

Soluções de

Autenticação Baseadas no Conhecimento |

O que se sabe |

Senhas |

|

Soluções de

Autenticação Baseadas na Propriedade |

O que se tem |

Tokens, cartões, chips |

|

Soluções de

Autenticação Baseadas em Características |

O que se é |

Biometria |

3. Motivação dos sistemas biométricos

É aí que surge a

biometria ganha importância. O ser humano possui características corporais

próprias e únicas, que são perfeitas para sua identificação. A técnica de

reconhecimento de seres humanos através de características pessoais,

mensurações fisiológicas e/ou características comportamentais chama-se

Biometria.

A Biometria traz

consigo características que a fazem superiores as formas tradicionais de

autenticação:

ü

O

fato de exigir a presença física do usuário, evitando com isso a fraude na

substituição de pessoas,

ü

O

fato de o usuário não ter que se recordar senhas ou transportar chaves ou

crachás.

ü

Não

há chance de o usuário esquecer a “senha” ou perder o “cartão”, pois estas

chaves são parte do indivíduo.

4. Características gerais dos sistemas biométricos

Tecnicamente falando,

biometria é o termo utilizado quando nos referimos à tecnologia para

reconhecimento, verificação e autenticação de um indivíduo com base em alguma

característica física ou comportamental. Pode ser utilizada, por exemplo, para

autenticação de usuários em uma rede de computadores, com altíssimo grau de

confiança.

Para que uma característica

humana possa ser usada como forma de reconhecimento digital de um indivíduo,

deve congruir os seguintes requisitos:

ü

Universalidade:

deve existir em todas as pessoas;

ü

Singularidade:

deve ser distinta em cada pessoa;

ü

Permanência:

não pode variar com o tempo;

ü

Mensurabilidade:

característica não pode ser medida quantativamente.

Quando falamos em

universalidade, estamos preocupados no fato da característica existir em todas

as pessoas. Sigularidade pelo fato dela ter de ser distinta para cada indivíduo

do planeta. Permanencia no que diz respeito a ela não ser mutável com o tempo,

ou seja, uma configuração para um indivíduo de 10 anos de idade deve ser a

mesma quando ele tiver 70 anos. Por fim, mensurabilidade se traduz na

possibilidade de a característica possuir parametros mínimos que possibilitem

que seja quantificada.

Na teoria, os quesitos

citados bastam, mas na prática, para que o sistema seja adotado, devem ser

observados outros pontos importantes:

ü

Desempenho:

os fatores ambientais que afetam a precisão da identificação;

ü

Aceitabilidade:

refere-se a amigabilidade do sistema;

ü

Proteção:

técnicas de segurança.

Basicamente, o sistema

biométrico possui um dispositivo de medida, que forma a interface com o

usuário; um software de operação, que inclui o algoritmo matemático que irá

checar a medida, contra um modelo previamente cadastradio(template), hardware e

sistema externo.

5. Funcionamento geral dos sistemas biometricos

Um sistema biométrico

reconhece padrões, efetuando a identificação pessoal pela determinação da

autenticidade da característica biométrica registrada pelo individuo. Um

sistema deste tipo é dividido em duas partes; o módulo de registro e o de

Autenticação. No módulo de registro as características biométricas do indivíduo

são obtidas por um sensor biométrico, analisadas por um extrator, transformadas

para um padrão e armazenadas como um template.

Já o módulo de

autenticação identifica indivíduos no momento do acesso. Quando lida, a

biometria é processada pelo extrator de características que deve converter as

informações capturadas para o padrão definido no processo de cadastramento

(esse padrão é único, dentro do sistema) para assim produzir a mesma

representação armazenada. Finalmente, o resultado é alimentado ao comparador de

características que o confronta contra os templates para esclarecer a

identidade. É um processo semelhante à

senhas encriptadas.

Em resumo, as etapas de

autenticação são:

captura,

extração, comparação, e resposta.

6. Principais sistemas de autenticação biométricos

Os

prinicipais mecanismos biométricos existentes atualmente são:

ü

Impressão Digital: A impressão digital do usuário é

usada como mecanismo de identificação. É o único sistema biometrico em que as

medidas podem ser obtidas sem a presença do indivíduo no momento da obtenção.

ü

Íris: São usados sistemas que mapeiam a parte interna

do olho, usado-a para identificar os usuários. É um mecanismo biométrico mais

preciso e mais caro que o anterior.

ü

Voz: Reconhece o usuário

pelos padrões de fala do mesmo. Dentre os sistemas em voga, é um dos menos precisos.

ü

Veias das mãos: Identifica o usuário

através da análise do posicionamento das artérias e veias dentro da mão do

mesmo. É outro mecanismo extremamente preciso.

ü

Rosto: A chave é a face do

usuário. Pouco preciso.

ü

Retina: Baseia-se na análise

da camada dos vasos sangüineos do fundo dos olhos. É muito precisa e

praticamente impossível de ser adulterada.

ü

Geometria da mão: Se baseiam nas

medidas das mãos do usuário.

ü

Assinatura: Analise de

características como velocidade e pressão da caneta no momento de uma

assinatura. Apesar de ser razoavelmente precisa e ter baixo custo, poucas

aplicações a adotam.

Existem

também alguns sistemas que ainda não são usados comercialmente, mas sua

aplicação já está sendo testada:

ü

Odor: Sensor eletrônico extremamente sensível imita

o sentido do olfato humano e detecta as

partículas de odor liberadas por cada indivíduo.

ü

Arquitetura da orelha: Registra particularidades do orelha

do indivíduo, como lóbulo e as formações dentro da concha auricular. Além de

ser pouco intrusivo (ao contrário dos mecanismos de reconhecimento de Íris),

uma vantagem desse mecanismo de identificação é que esse membro muda muito

pouco no decorrer do tempo.

ü

DNA: Apesar

de parecer extremamente confiável, esse sistema conta com desvantagens como ser

extremamente intrusivo e lento (o DNA extraído, atualmente, leva no mínimo,

meia hora para poder ser decifrado. Alguns críticos dizem ainda que esse

sistema não caracteriza um mecanismo biométrico, na medida em que não é usada

uma característica, e sim uma amostra humana.

ü

Ondas cerebrais: medem ondas eletromagnéticas

emitidas pelo cérebro humano. Ainda não existem sistemas desse tipo, porém

estudos indicam que este pode ser um bom mecanismo de identificação. Uma

desvantagem está relacionada a mudanças de padrão em casos de estados mentais

fora do normal, como stress, depressão, etc..

Abaixo, temos uma tabela que relaciona o mecanismo do sistema biométrico

com os requerimentos citados no item 4 deste trabalho.

|

Sistema |

Universalidade |

Singularidade |

Permanência |

Mensurabilidade |

Desempenho |

Aceitabilidade |

Proteção |

|

Face |

Alto |

Baixo |

Médio |

Alto |

Baixo |

Alto |

Baixo |

|

Impressão Digital |

Médio |

Alto |

Alto |

Médio |

Alto |

Médio |

Alto |

|

Geometria da Mão |

Médio |

Médio |

Médio |

Alto |

Médio |

Médio |

Médio |

|

Veias da Mão |

Médio |

Médio |

Médio |

Médio |

Médio |

Médio |

Alto |

|

Íris |

Alto |

Alto |

Alto |

Médio |

Alto |

Baixo |

Alto |

|

Retina |

Alto |

Alto |

Médio |

Baixo |

Alto |

Baixo |

Alto |

|

Assinatura |

Baixo |

Baixo |

Baixo |

Alto |

Baixo |

Alto |

Baixo |

|

Voz |

Médio |

Baixo |

Baixo |

Médio |

Baixo |

Alto |

Baixo |

Analise estatística: Falsa

Aceitação e Falsa Rejeição

Outro mecanismo útil que deve ser considerado na escolha de um sistema

biométrico é a taxa de erros. Ela é categorizada por:

ü

taxa

de falsa aceitação (FAR – False Acceptance Rate): Também chamada de

erros do tipo 2, essa taxa considera a fraçao de usuários não-autorizados que foram

incorretamente identificados como autorizados.

ü

taxa

de falsa rejeição (FRR – False Rejection Rate): Também chamada de erros

do tipo 1, ao contrário da descrição anterior, representa a percentagem de

usuários que deveriam ser autorizados, mas que são incorretamente rejeitados.

6.1 - Impressão

Digital

6.1.1 – Funcionamento

Em uma impressão digital existem

vários sulcos. Em sua formação, eles apresentam diferenças,e a elas damos o

nome de pontos de minúcias (figura 1). Esses pontos se localizam nas partes em

que os sulcos se dividem (vales) ou onde terminam abruptamente (terminação). Esses

pontos tem características únicas, totalmente mensuráveis.

Baseada nestes pontos de minúcias, a

comparação de duas digitais permite determinar seguramente se pertencem a

pessoas distintas.

As técnicas de de analise de

impressões digitais se dividem em duas categorias:

ü

Baseadas em Minutae: Definem um ponto e referenciam sua localização relativa no dedo, não

levando em consideração o padrão generalizado das estrias e rugas. Quando o

registro é mais fraco, torna-se mais dificil extrair os pontos minutae com

precisão e também há dificuldade de se comparar padrões de minutaes com

tamanhos diferentes.

ü

Baseadas em correlação: Levam em consideração os arcos e voltas que aparecem no dedo. Ao

contrário do modelo acima, em que o número de cumes é tratado como ruído, os

sistemas de identificação biométrica baseados em correlação utilizam essas

informações para formar o modelo de referência.

Um modelo padrão de impressão

digital consome, em média, 500 bytes. Segundo empresas fabricantes de

dispositivos biométricos leitores de impressões digitais, este espaço pode

diminuir até dez vezes, se comprimido.

Uma vez de posse de uma impressão

digital, o tempo médio para sua conversão para o padrão de referência e

comparação com o modelo armazenado, leva de 1 a 2 segundos.

Em uma impressão digital, os

leitores biométricos são capazes de identificar de 30 a 40 minúcias, enquanto estudos do FBI

comprovam que não existem dois indivíduos que possuam mais do que 8 minúcias

comuns. Isso mostra que esse mecanismo tem excelente grau de confiabilidade.

6.1.2 – Análise dos

Requerimentos

ü

Universalidade:

Médio. Se o indivíduo sofre um acidente que danifique o dedo cadastrado, o

sistema pode não reconhece-lo mais. Pior que isso, se um acidente mais grave

obrigue o indivíduo a amputar suas mãos, ele sequer estará hábil para

cadastrar-se no sistema.

ü

Singularidade:

Alto. Conforme já mencionado, os leitores de impressão digital absorvem no

mínimo 30 minutaes, enquando dois indivíduos têm, no máximo, 8 minutaes em

comum.

ü

Permanência:

Alto. Desconsideradas excessões acidentais, o padrão de impressão digital de um

indivíduo não se altera ao longo de sua vida. Variações

ocorrem somente no tamanho físico da mesma.

ü

Mensurabilidade:

Médio. Existem problemas quando o usuário tem ferimentos no dedo, sujeira ou

ressecamento da pele. Limpeza no dedo e no dispositivo podem reduzir a

percentagem de falsas rejeições.

ü

Desempenho:

Alto. Conforme já mencionado, a comparação de duas digitais levem menos de 2 segundos.

ü

Aceitabilidade:

Médio. É um mecanismo que necessariamente precisa de contato físico, o que o

torna pouco higiênico.

ü

Proteção:

Alto. É considerada tarefa complexa falsificar uma impressão digital.

6.1.3 –

Identificação / Verificação

Verificação

ou Autenticação é uma busca 1:1 no qual a identidade de um individuo será

verificada. Na verificação o template escaneado é comparado com exatamente um

dos modelos armazenados no banco de dados e desta comparação vem o resultado

positivando ou negando se as duas digitais (a armazenada e a escaneada no

momento) são da mesmaa pessoa.

Já a

Identificação representa a comparação de um modelo com uma base de dados com

diversos templates (1:N). Nesse processo, o usuário é identificado.

Podemos resumir esses

processos em duas perguntas:

6.1.4 - Tipos de

leitores

Existem basicamente três tipos de leitores de

impressões digitais:

ü

Ópticos: O

dedo é colocado sobre um plataforma de vidro e uma imagem do dedo é capturada.

Tornaram-se dispositivos pequenos e baratos. É o tipo de leitor usado em

sistemas de identificação. Sistemas de verificação também podem ser

implementados com ele.

ü

Ultra-som: O

dedo é colocado sobre uma plataforma de vidro e uma varredura de ultra-som é

efetuada. Sistemas de verificação podem ser implementados com ele, porém, para

sistemas de identificação não são aconselháveis, pois o detalhamento é muito

grande e a necessidade de comparação com vários modelos pode consumir muito

tempo.

ü

Baseados em chip: O usuário coloca seu dedo direto em um chip de silício. Quanto a

utilização nos sistemas de identificação/verificação, se comporta como o leitor

de Ultra-Som.

6.1.5 – Principais

aplicações

Impressões digitais têm sido utilizadas nas

mais diversas aplicações:

ü

controle

de acesso

ü

caixas

automáticos de bancos

ü

registros

de saúde

ü

criminologia

ü

entre

outras.

Suas principais vantagens são a rapidez, a

confiança, o baixo preço, o pequeno tamanho dos leitores e o fato de ser pouco

intrusivo.

6.1.8 - Exemplos

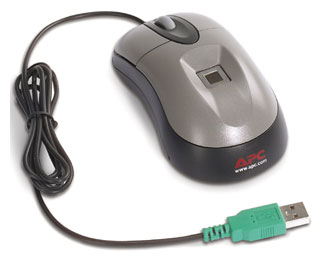

APC Touch Biometric Mouse

HP Compaq NC4400 – Login só é feito mediante a

impressão digital do usuário

LaCie SAFE Mobile Hard Drive – Acesso aos dados do HD só

é liberada mediante impressão digital previamente cadastrada

Lenovo Teclado FingerPrint – Assim como o mouse,

mecanismo de identificação integrado aos componentes básicos do PC

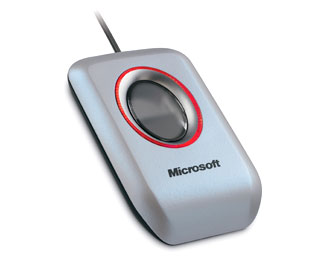

Microsoft Fingerprint Reader – Relaciona a impressão

digital a servicos online, como bancos e e-mails

6.2 – Geometria da

Mão

6.2.1 –

Funcionamento

A geometria da mão tem sido usada em

aplicações desde o começo de 1970. Ela é baseada no fato de que não existem

duas pessoas com mãos absolutamente idênticas e que o formato delas não sofre

mudanças significativas após certa idade.

Existem inúmeras vantagens no uso do

formato tridimensional da mão do indivíduo como um dispositivo de

identificação:

ü

É

rápida, levando menos que 2 segundos para capturar a imagem de uma mão e produzir

a análise

ü

Requer

pouco espaço de armazenamento, apenas algumas medidas da mão

ü

Pouco

esforço ou atenção do usuário durante a verificação, basta posicionar a mão

ü

Usuários

autorizados são raramente rejeitados, baixa taxa de falsos negativos

Por outro lado, este mecanismo é menos preciso

que as impressões digitais e, portanto possui uma confiabilidade menor.

É ideal para locais onde haja grande circulação

de pessoas, como universidades, etc...

O sistema é fácil de ser usado, não requer

treinamento complexo e pode ser utilizado por qualquer pessoa desde que não

tenha deficiência relacionada com algum aspecto físico da mão.

A Universidade de Michigam desenvolveu um

sistema de acesso a Web baseado em geometria de mão. Nesse sistema, é

utilizada a autenticação básica fornecida pelo NCSA (National Center for

Supercomputing Applications) na restrição do acesso à Web. A mesma utiliza

dados biométricos da geometria da mão ao invés de senhas. Apesar de apenas um

protótipo, demonstrou-se que sistemas de autenticação baseados em geometria de

mão podem ser usados para controlar o acesso a paginas Web.

6.2.2 – Exemplos

Leitor de geometria da mão

7. Tendências para

o futuro

As

tendências para os sistemas de autenticação biométrica devem se voltar para a

identificação das veias da mão, que é um processo tão simples como as

impressões digitais, porém com um potencial de ser muito mais confiável e

rápido.

Prova

disso foi o recente prêmio dado pelo Wall Street Journal 2005, na categoria de Redes

de Segurança, para a Fujitsu

Laboratórios pela sua tecnologia de Autenticação das Veias da Palma da Mão.

Terminal

biométrico do Bradesco. Com investimento de 50 mil dólares, o Bradesco instalou

dois caixas biométricos em caráter de testes e planeja implementar mais 50 até

o final do ano dentro do Estado de São Paulo.

Fujitsu

PalmSecure. Usado em caixas eletrônicos selecionados do Bradesco, o sensor

PalmVein, da Fujitsu, bombardeia a mão do usuário com raios infravermelhos que

grudam em sua corrente sanguínea, o que permite que o dispositivo mapeie as

veias e artérias do cliente.

8. Conclusão

A biometria para a identificação de

pessoas é realidade e a probabilidade de

que outro conceito a substitua é bastante remota.

O avanço das tecnologias de

comunicação resulta em cada vez mais interação entre as pessoas e no aumento da

utilização de serviços, principalmente os que estão ligados ao setor

financeiro.

O fato é que, à medida que o acesso

à informação aumenta, parece haver a mesma proporção em golpes e, por

consequência, o aumento na necessidade de se proteger deles.

A biometria representa uma

comodidade ao usuário. Não é algo proveitoso, nem agradável ao usuário ter uma

senha para cada serviço utilizado em seu cotidiano.

Por outro lado, há o temor de que a

biometria chegue ao extremo de um sistema identificar cada ação de uma pessoa,

aspecto esse que passa a envolver questões éticas. Apesar disso, é certo que a

biometria vai ser cada vez mais parte do dia-a-dia das pessoas. Prova disso é

que as tecnologias envolvidas ganham aprimoramentos constantes.

Chegará o dia em que você mesmo, e

apenas você, será sua senha.

9.

BIBLIOGRAFIA:

-

LG / Iris Technology Division

-

Wikipédia

-

Bloomberg

-

International Biometric Group

-

FAGUNDES, Eduardo. Estudos sobre a infra

estrutura para E-Businnes.

-

POLÍTICA de segurança da informação -

http://geocities.yahoo.com.br/jasonbs_1917/seguranca/politica.htm

-

MÓDULO

Security Solutions S/A - http://www.modulo.com.br

-

INTERSIX

Technologies - http://www.intersix.com.br

-

CORONATO, Marcos. O futuro ficou para

trás.

-

NETO, João Amato. Redes de

Organizações/Empresas Virtuais na Economia Global

-

MEIRELLES, Fernando de Souza. Informática:

novas aplicações com microcomputadores

-

Vigliazzi,

Douglas. Biometria: Medidas de

segurança 2ª Edição

-

Serpro - http://www.serpro.gov.br

- IDG Now – Especial Biometria

-

Fiorese,

Mauricio - Uma Proposta de Autenticação de Usuários para Ensino a Distância

-

ALTASEG

– Tecnologia para um ambiente seguro - http://www.altaseg.com/

10. Perguntas

10.1) Qual a diferença entre

verificação e identificação em um sistema biométrico de impressão digital?

R: Na verificação o template escaneado é comparado

com exatamente um dos modelos armazenados no banco de dados e desta comparação

vem o resultado positivando ou negando se as duas digitais (a armazenada e a

escaneada no momento) são da mesmaa pessoa.

Já a Identificação

representa a comparação de um modelo com uma base de dados com diversos

templates (1:N). Nesse processo, o usuário é identificado, ou seja, sua

identidade é pesquisada.

10.2) Quais as etapas comuns a

todos os processos de autenticação biométricos?

R: Captura (obtenção da biometria), extração

(conversão para o formato do template), comparação (comparação com o template

armazenado), e resposta (positiva ou negativa).

10.3) Como funcionam os mecanismos

estatísticos de análise de mecanismos biométricos?

R: Falsa Aceitação e Falsa Rejeição. O primeiro representa a taxa de indivíduos

autorizados indevidamente e a segunda a taxa de indivíduos que deveriam ser

autorizados, mas que o sistema rejeita indevidamente.

10.4) Qual a principal crítica ao

processo biométrico baseado no DNA?

R: Os

críticos dizem que o DNA de um indivíduo não é uma característica comum ao

comportamento do mesmo e sim, uma amostra de material genético. Além do mais,

para que o DNA poss ser comparada, atualmente, levasse muito tempo.

10.5) Por que os sistemas

biométricos parecem ser tão eficientes perante os atuais sistemas de controle

de acesso e autenticação?

Exige a presença física do usuário,

evitando fraudes; o usuário não tem que se recordar de senhas ou transportar

chaves ou crachás; e não há chance de o usuário esquecer a “senha” ou perder o

“cartão”, pois estas chaves, em um sistema biométrico, são parte do próprio

indivíduo.