Autor: Conrado Leiras Matos

Redes de Computadores I

Smart Card

1. INTRODUÇÃO

A necessidade de segurança e de uma confidencialidade crescente se faz mais presente no momento onde as formas eletrônicas de identificação substituem o reconhecimento físico e a assinatura grafológica. A emergência da Internet e a extensão das redes corporativas de clientes a fornecedores aceleraram a procura de soluções baseadas sobre a tecnologia de chave pública. Essa tecnologia permite os seguintes serviços:

- comunicação através de um canal protegido numa rede pública ;

- autenticação de um cliente num servidor;

- assinaturas eletrônicas para garantir a confidencialidade, a integridade e a não repudiação da informação.

Como veremos, neste documento, as aplicações do Smart Card vêm de encontro a essa necessidade de segurança. Podemos defini-lo como um cartão de plástico com um chip de computador embutido. O chip pode ser tanto um microprocessador com memória interna - Microprocessor Card - ou um chip de memória com lógica não programável - Memory Card. A conexão do chip pode ser tanto via contato físico direto como remotamente via uma interface eletromagnética.

Acredita-se que Smart Cards possa oferecer mais segurança e

confidencialidade que outros tipos de informação ou armazenamento de

informação. Veremos que o Smart Card é um dispositivo de segura intríseca.

Ele é um local seguro para armazenamento de informação como chaves privadas,

números de contas, e informações pessoais como informações biométricas, ou

então para executar processos off-line como encriptação e decriptação de

chaves públicas e privadas.

2. HISTÓRICO

A tecnologia tem suas

raízes históricas nos anos 70 quando inventores na Alemanha, Japão e França

definiram as patentes originais. Devido a diversos fatores, como a imaturidade

da tecnologia de semicontudores, a maior parte de trabalho com smart cards era

a nível de pesquisa e desenvolvimento até meados dos anos 80. Posteriormente, a

French National Visa Debit Card e a France Telecom deram a indústria maiores

oportunidades. Desde então, a indústria começou a crescer a taxas crescentes,

oferecendo mais de um bilhão de cartões por ano, desde 1998.

3. Estrutura Física e Ciclo de Vida

Essa seção discute a estrutura física do Smart Card e examina os componentes do mesmo. Ela também apresenta todas as fases do ciclo de vida de um cartão, e explora a forma como um microcontrolador trata e transfere os dados de forma segura do fabricante do cartão para o fornecedor de aplicação e então para o mercado. Como resultado, podemos determinar como os dados ou a informação armazenados no cartão podem ser protegidos.

3.1 Estrutura Física

A estrutura física do cartão é especificada pela International Standards Organisation (ISO) 7810, 7816/1 e 7816/2. Geralmente, ela é composta de até 3 elementos. O cartão de plástico é o mais básico e tem dimensões de 85.60mm x 53.98mm x 0.80mm. Um circuito impresso e um chip de circuito integrado são embutidos no cartão. A figura abaixo mostra uma visão geral da estrutura física do Smart Card.

O circuito integrado está de acordo com o padrão ISO 7816/3 que prevê 5 pontos de conexão para dados e alimentação. Ele é hermeticamente fixado na cavidade existente no cartão e é colado no integrado e preenchido com um material condutor. O circuito impresso protege o integrado do estresse mecânico e da eletricidade estática. A comunicação com o chip é conseguida através do contato que atravessa o circuito impresso.

A capacidade de um Smart Card é definida pelo seu circuito integrado. Tipicamente, um circuito integrado consiste de um microprocessador, memória apenas de leitura - ROM - , RAM não estática e uma EEPROM que manterá seu estado quando a alimentação for removida. O circuito é feito de silicone e é particularmente fácil de ser quebrado. Portanto, para que isso não aconteça quando o cartão é dobrado, o tamanho do chip é restringido a alguns milímetros.

Além disso, a interface física que permite o intercâmbio de dados entre o integrado e o leitor é limitada a 9600 bits por segundo. A linha de comunicação é de transmissão serial bi-direcional conforme o padrão ISO 7816/3. Toda a troca de dados está sob o controle da unidade central de processamento do circuito integrado. Os comandos do cartão e os dados de entrada são mandados para o chip que responde com palavras de status e dados de saída até a confirmação desses comandos e dados. A informação é mandada em modo half duplex, o que significa transmissão de dados em uma direção de cada vez. Esse protocolo juntamente com a restrição de taxas de bits evita ataque aos dados do cartão.

Geralmente, o tamanho, a fineza, e requerimentos de dobra para o Smart Card são projetados pra proteger o cartão de ser fisicamente danificado. Entretanto, isso também limita recursos de memória que poderiam ser incorporados ao cartão. Como resultado, o Smart Card deve ser sempre incorporado a outros periféricos para operar. Por exemplo, ele pode requerer um dispositivo para prover e fornecer a entrada e saída do usuário, informação de data, alimentação, entre outros. Essas limitações podem degradar a segurança do Smart Card em algumas circunstâncias já que elementos externos são precários e não confiáveis.

3.2 Ciclo de Vida de um Smart Card

Existe um sistema operacional dentro de cada Smart Card que pode conter um número de identificação do fabricante, tipo de componente, número de série, informação do perfil, entre outros. A área do sistema pode conter diferentes chaves de segurança, como a chave do fabricante ou de fabricação (KF) e a chave de personalização. Toda essa informação deve ser mantida sigilosa e não ser revelada a outros.

Então, do fabricante para o provedor de aplicação, e então para o portador do cartão, a produção do Smart Card é dividida em diferentes fases. Limitação na transferência de dados é incremental em diferentes fases a fim de proteger as diferentes áreas do Smart Card. Existem cinco fases para um ciclo de vida típico de um Smart Card, que serão discutidos abaixo.

3.2.1 A Fase de Fabricação

Essa fase é conduzida pelos fabricantes de chip. O circuito integrado de silicone é criado e testado nessa fase. A chave de fabricação (KF) é adicionada para proteger o chip de modificações fraudulentas até que ele seja montado no suporte plástico do cartão. A KF de cada chip é única e deriva chave mestra do fabricante do cartão. Outros dados de fabricação serão escritos no chip até o fim dessa fase. Então o chip estrá pronto para ser entregue ao fabricante do cartão com a proteção da KF..

3.2.2 A Fase de Pré-personalização

Essa fase é conduzida pelos fornecedores de cartão. Nessa fase, o chip será montado no cartão de plástico que deverá ter o logo do provedor da aplicação impresso. A conexão entre o chip e o circuito impresso será feita e o conjunto da unidade será testado. Para aumentar a segurança e para permitir a entrega segura para o emissor do cartão, a chave de fabricação será substituída por uma chave de personalização (KP), que não poderá mais ser modificada. Instruções físicas de acesso a memória também serão disabilitadas. O acesso ao cartão será feito usando apenas endereçamento lógico de memória. Isso preservará a área do sistema e de fabricação serem a acessadas ou modificadas.

3.2.3 A Fase de Personalização

Essa fase é conduzida pelos emissores do cartão. Ela completa a criação de estruturas lógicas de dados. Os conteúdos de arquivos de dados e dados de aplicações serão escritos no cartão. Informação da identidade do proprietário do cartão, PIN, e desbloqueador de PIN serão armazenados também. Ao fim, uma trava de utilização será escrita ao cartão para indicar que essa fase chegou ao fim.

3.2.4 A Fase de Utilização

Essa é a fase para o uso normal do cartão pelo seu proprietário. O sistema de aplicação, os controle de acesso lógico aos arquivos entre outros estarão ativados. O acesso a informação do cartão estará limitado pelas políticas de segurança configuradas de acordo com a aplicação.

3.2.5 A Fase de Fim de Vida (Fase de Invalidação)

Existem duas formas que o cartão pode entrar nessa fase. Uma é iniciada pela aplicação que escreve a chave de inavlidação para um arquivo individual ou arquivo mestre. Todas as operações incluindo escrita e atualização serão desabilitadas pelo sistema operacional. Apenas instruções de leitura poderão continuar ativas para propósitos de análise. Outra maneira de fazer o cartão entrar nessa fase é quando o sistema de controle bloqueia irreversivelmente o cesso porque tanto o PIN e o desbloqueador do PIN são bloquados, bloqueando todas as operações.

A tabela abaixo resume as fases aqui discutidas.

|

Áreas /Fases |

Fabricação |

Pré-personalização |

Personalização |

Utilização |

Invalidação |

|

Modo de Acesso |

Endereçamento Físico |

Endereçamento Lógico |

|||

|

Sistema |

Não acessível |

||||

|

Fabricação (chaves) |

Escreve KF |

Escreve KP |

Não acessível |

||

|

Fabricação (dados) |

Escreve, lê e apaga |

Escreve |

Escreve |

||

|

Diretório |

Escreve, lê e apaga |

De acordo com as condições de acesso aos arquivos lógicos |

|||

|

Dados |

Escreve, lê e apaga |

De acordo com as condições de acesso aos arquivos lógicos |

|||

|

Código Opcional |

Escreve, lê e apaga |

Não acessível |

|||

4. LeitoR e terminais básicos

A indústria adotou a seguinte definição para o leitor e terminal:

"O termo 'leitor' é usado para descrever uma unidade que faz a interface com um PC para a maioria dos requirementos de processamento. Por outro lado, 'terminal' é também um dispositivo de processamento."

Tanto terminais e leitores lêem e escrevem para os Smart Cards. Os leitores podem existir de várias formas e com capacidades diferentes. A maneira mais fácil de descrever um leitor é pelo método que ele faz a interface para o PC. Eles podem fazer esta interface para as portas serais RS-232, para portas USB, para slots PCMCIA, para slots de disco, para portas infra-vermelhas IRDA e para entradas de teclado. Outra diferença de tipos de leitores está na inteligência e nas capacidades de sua placa.

Por isso, existem grandes diferenças de preços de leitores no mercado.

As opções para a escolha de um terminal são muito grandes também. A maioria das unidades têm seu próprio sistema operacional. Eles tipicamente suportam outras funções como funções de modem e a impressão da transação.

5. TECNOLOGIA

Existem dois tipos de tecnologia de smart card: com contado

e sem contato. Um smart card com contato deve ser inserido num leitor com

conexão direta a um micromódulo na superfície do cartão. É através desses

pontos de contato físicos que a transmissão de comandos, dados e status do

cartão acontece.

Essa figura mostra o micromódulo embutido no substrato plástico ou cartão. Antes da instalação, uma cavidade é feita no cartão plástico. Então um processo de colagem frio ou quente insere o micromódulo na cavidade

Abaixo, está um micromódulo embutido num substrato plástico:

Um cartão sem contato exige apenas proximidade do leitor. Tanto o leitor quanto o cartão têm antenas e é através dessa conexão sem contato físico que os dois se comunicam. A maioria desse tipo de cartões gera também usa energia interna desse sinal eletromagnético.

Esse diagrama mostra as camadas superiores e inferiores do cartão que cobrem o módulo chip/antena. A antena normalmente tem 3 a 5 voltas de fio fino, conectado ao chip.

Duas categorias adicionais, derivadas do cartão com e sem contato são as Combi e Hybrid. Um cartão Hybrid tem dois chips, cada um com seu respectivo tipo de transmissão (com e sem contato). Os dois chips não são conectados, mas para muitas aplicações, esse Hybrid serve os interesses de consumidores e fornecedores do cartão. Sendo lançado agora, o cartão Combi que em apenas um chip oferece os dois tipos de interface. Com os cartões Combi, é possível acessar o mesmo chip através de uma interface com e sem contato. O transporte de carga e a indústria bancária são esperados a serem os primeiros a tomar vantagem dessa tecnologia.

Essa figura mostra os elementos com e sem contato do cartão. Um cartão Combi tem apenas um chip e o Hybrid, dois.

Os chips usados em todos esses cartões também são divididos em duas categorias: microprocessador e chips de memória. Um chip de memória pode ser visto como um pequeno disquete com opcional de segurança. Chips de memória podem armazenar de 103 bits até 16.00 bits de dados. Eles são mais baratos que os cartões microprocessadores, mas com uma diminuição correspondente no gerenciamento da segurança. Eles dependem da segurança do leitor do cartão para o processamento e são ideais quando os requerementos de segurança permitem o uso de cartões com baixa ou média segurança.

Um chip microprocessador pode apagar, adicionar e manipular de outras formas as informações em sua memória. Ele pode ser visto como um computador miniatura com portas de entrada e saída, sistema operacional e disco rígido. Chips microprocessadores são disponíveis em arquiteturas de 8, 16 e 32 bits. Sua capacidade de armazenamento varia de 300 bytes a 32.000 bytes com tamanhos maiores esperados conforme haja o avanço da tecnologia de semicondutores. Sua habilidade de carregar não apenas dados, mas aplicações está sendo desenvolvida pela Sun com a tecnologia JavaCard technology e a Mondex com Multos.

6. APLICAÇÕES

A lista de aplicações possíveis para a tecnologia de smart card é muito longa. Listamos, então aqui, as principais aplicações vistas ao redor do mundo.

Existem mais de 300 milhões de telefones GSM com smart cards que contêm a informação de segurança e de assinante do aparelho celular. As configurações são personalizadas ao indivíduo ao inserir o cartão que contém seu número de telefone na rede, informação de conta, e número frequentemente discados.

Nos EUA, vários receptores de TV usam um smart card já que seu elemento removível de segurança e informação de assinante. Existem mais de 4 milhões nos EUA entre DirectTV, USSB e Echo Star. Existem milhões ainda na Europa e Ásia.

A indústria financeira adotou rapidamente a tecnologia de smart card em vários países ao redor do mundo. Todo cartão de débito Visa francês mais de 25.000.000 tem um chip. Na Alemanha, cerca de 40.000.000 de cartões bancários foram emitidos. Europay, MasterCard e Visa têm todos programas de smart card para seus clientes. Em Portugal e Singapura, as redes bancárias nacionais lançaram projetos eletrônicos. Proton trabalhou com seus parceiros bancários para emitir mais de 25.000.000 cartões eletrônicos em vários países.

Vários países com programas de assistência médica desenvolveram sistemas de smart card. A maior é a solução alemã que entregou mais de 80.000.000 de cartões para cada indivíduo na Alemanha e na Áustria.

Existem mais de 100 países ao redor do mundo que eliminaram moedas de sistema usando smart cards. Alemanha, França, Reino Unido, México e China têm os maiores programas.

Outras aplicações para smart cards incluem autenticação e não repudiação de usuários de computador/internet, programas de lealdade de varejista, acesso físico, transporte de carga, rastreamento de produtos, identidade nacional, carteira de motorista , passaportes, entre outros.

Vantagens da tecnologia do smartcard

O smart card constitui um elemento fundamental da infraestrutura de chave pública (PKI) que a Microsoft integra atualmente no Windows: ele estende de fato as soluções puramente de software tais como a autenticação de cliente, a abertura de sessão, e o correio eletrônico seguro. O smart card constitui essencialmente um ponto de convergência para os certificados de chave pública e de chave associada, já que: ele garante um armazenamento inviolável de para a proteção das chaves privadas e de todas outras informações pessoais; ele permitir isolar o cálculo crítico para a segurança, relativos à autenticação, às assinaturas eletrônicas e a troca de chaves de toda outra parte não concernida do sistema; ele fornece um certo nível de portabilidade que permite deslocar as referências e outras informações de ordem privada entre os computadores utilizados no local de trabalho, no domicílio ou em deslocamentos, por exemplo

7. NORMALIZAÇÃO

A indústria de smart card durante muito tempo não pôde evoluir devido a incompatibilidade entre as aplicações, os cartões e os leitores fora da Europa. Para que o smart card seja verdadeiramente aceito pelo grande público e que as empresas o encontrem de mais em mais, os diferentes fabricantes devem absolutamente garantir a interoperabilidade de seus produtos.

ISO 7816, EMV e GSM

A fim de promover a interoperabilidade entre o

Smart Card e os leitores, a International

Padrãos Organization (ISO) elaborou as normas ISO 7816 para as cartas de

circuito integrado a contatos. Essas especificações são baseadas sobre a

interoperabilidade no nível de protocolos físico, elétrico e de comunicação de

dados. Em 1996, Europay, MasterCard e VISA (EMV) definiram uma especificação de

smart card para a indústria, que adotou as normas ISO 7816 e definiu outros

tipos de dados e regras de codificação para o domínio das finanças. A indústria

das telecomunicações européias reconheceu igualmente as normas ISO 7816 em sua

especificação de smart card de comunicações GSM (Global System for Mobile) para

ativar a identificação e a autenticação dos usuários de telefones móveis.

A todas essas normas, faltava apenas uma camada lógica viável para rodar aplicações, elas eram de fato muito voltadas para o aspecto baixo nível dos circuitos, não abordando as questões de interoperabilidade das aplicações, tais como os API independentes dos periféricos, as ferramentas de desenvolvimento e a divisão de recursos.

Criado em maio de 1996 de uma sociedade entre grandes fabricantes (Grupo Bull, Hewlett-Packard, Microsoft, Schlumberger et Siemens Nixdorf), o grupo de trabalho PC/SC (Personal Computer/Smart Card) tem por principal objetivo elaborar as especificações que resolveriam os problemas de interoperabilidade mencionados acima. Em dezembro de 1997, o grupo de trabalho publicou a versão 1.0 de suas especificações em seu site (http://www.pcscworkgroup.com/).

Baseando-se nas normas ISO 7816, as especificações PC/SC são compatíveis também às especificações EMV e GSM. Graça ao renome das sociedades colaboradoras do PC/SC Workgroup, essas especificações são largamente reconhecidas pelo mundo industrial que deseja a transformar em curto prazo em normas independentes.

Desde sua criação e a publicação inicial de suas especificações, outros membros se juntaram ao PC/SC Workgroup: Gemplus, IBM, Sun Microsystems, Toshiba et Verifone.

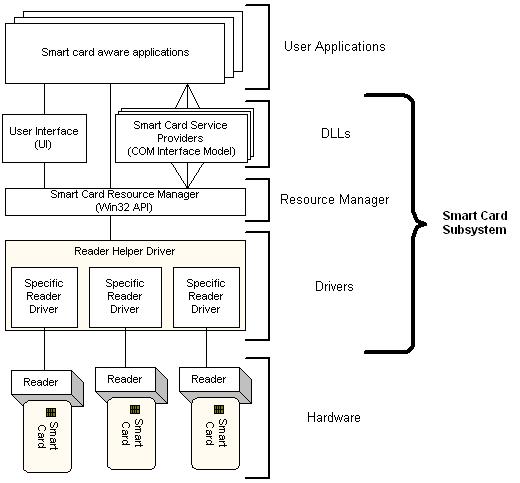

Resumo da Microsoft para a programação do smart card:

Esse resumo é simples e se baseia sobre os elementos seguintes:

- um modelo padrão de interface entre o smart card, seus leitores e os computadores pessoais ;

- API independentes dos periféricos para a criação de aplicações que reconheçam o smart card ;

- ferramentas familiares para o desenvolvimento de software ;

- integração nas plataformas Windows e Windows NT .

A existência de um modelo padrão para interfacear o smart card, os leitores e o PC melhorou a interoperabilidade entre os cartões e os leitores de diferentes fabricantes. Graças às API independentes dos periféricos, os desenvolvedores de aplicações não devem mais se preocupar durante o desenvolvimento atual do Smart Card com evoluções futuras.

A independência em relação a periféricos permite igualmente economizar custos de desenvolvimento lógico resultante da obsolescência de aplicações resultante de modificações do material.

Utilização

cada vez mais frequente do Smart Card

Estendendo as soluções puramente de software tais quais a autenticação do cliente e a segurança do correio eletrônico, o smart card gerou uma nova geração de aplicações, bem posicionadas para aproveitar oportunidades futuras da economia eletrônica, que ainda começa a ser desenvolvida. O Smart Card oferece aos grandes desenvolvedores de aplicações um mecanismo seguro para estender às soluções destinadas às empresas e aos grandes consumidores.

Autenticação do cliente

A autenticação do cliente implica a identificação e a validação de um cliente num servidor com o objetivo de estabelecer um canal de comunicações seguro. Um protocolo seguro tal qual SSL (Secure Sockets Layer) ou TLS (Transport Layer Security) é geralmente utilizado em conjunção com um certificado de chave pública confiável fornecido pelo cliente encarregado da identificação do cliente num servidor. Esse cliente pode ser o Internet Explorer rodando no Windows ou Windows NT e o servidor pode ser um servidor IIS (Internet Information Server) ou qualquer servidor Web compatível com os protocolos SSL/TLS.

A sessão segura é estabelecida pela autenticação de uma chave pública com o intercâmbio de chaves a fim de obter uma chave de sessão única que serve em seguida a garantir a integridade e a confidencialidade de dados durante toda a duração da sessão. A autenticação pode ser reforçada por intermédio de certificados mapeados sobre contas de usuários ou de grupos tendo anteriormente estabelecido privilégios de controle de acesso. O smart card estende o processo de autenticação de chave pública propondo a armazenagem segura da chave privada e um motor criptográfico que cuide das assinaturas eletrônicas e a troca de chave.

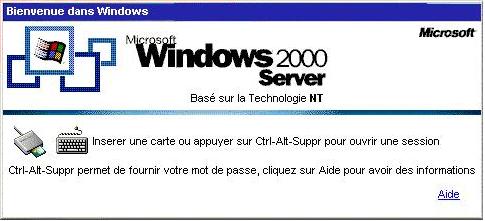

Abertura de sessão interativa por chave pública

No passado, a abertura de uma sessão interativa era marcada pelo fato de autentificar um usuário na rede por modo de uma fonte de referência compartilhada, tal que uma senha. O Windows 2000 pode abrir a sessão interativa por uma chave pública utilizando um certificado X.509v3 armazenado num Smart Card com a chave privada. O usuário não deverá digitar sua senha, mais entrar um código confidencial (PIN) que serve em seguida a autenticar o usuário pela carta.

Um processo seguro lê em seguida o certificado da chave pública armazenado sobre a carta e verifica que ele é válido e vem de um emissor confiável. No decorrer do processo de autenticação, uma verificação, baseada sobre a chave pública contida no certificado, é enviada ao cartão para verificar que ele contém a chave privada correspondente e que ele pode lhe utilizar. Uma vez o par chave pública/privada verificado, a identidade do usuário contida no certificado é utilizado para fazer referência ao objeto do usuário armazenado no Active Directory. A abertura de sessão pela chave pública foi integrada ao desenvolvimento Microsoft de Kerberos v5, compatível com a extensão da chave pública especificada no RFC-1510 provisório do IETF.

Correio eletrônico seguro

O correio eletrônico seguro faz parte das aplicações mais interessantes permitidas pela tecnologia de chave pública, já que ele permite aos usuários compartilhar informações com toda segurança e garante a integridade dos dados numa transmissão. Com a ajuda de clientes do correio e de trabalho colaborativo Microsoft Outlook(tm) Express ou Outlook 98, um usuário pode selecionar um certificado de chave pública emitido pela autoridade de certificação pública confiável a fim de inserir uma assinatura eletrônica em suas mensagens e de decodificar as mensagens seguras. Se seu certificado é publicado num anuário público de uma empresa ou da Internet, ele poderá enviar mensagens criptografadas a outros usuários da rede da empresa ou via Internet e deles recebê-las.

A tecnologia do smart card reforça a integridade das aplicações de correio segura já que a chave privada é armazenada diretamente sobre o cartão, o qual é protegido por um código confidencial. Para se apropriar da chave privada de um usuário e enviar mensagens em seu nome, é necessário não somente possuir smart card desse usuário, mas também reconhecer seu código confidencial. Pode-se mesmo imaginar que esse código confidencial seja substituído pelo modelo biométrico de uma impressão digital de um usuário, reforçando ainda as garantias de não repudiação de mensagens protegidas por uma assinatura eletrônica.

8. PERGUNTAS

1 - Quais são os maiores benefífcios que os smart cards oferecem aos consumidores?

Os benefícios, claro, dependem das aplicações. Mas em geral, aplicações suportadas por smart cards beneficiam consumidores quando seus hábitos necessitam de tecnologias que trabalhem com processamento de informações e pagamento. Alguns dos benefícios incluem a conveniência e a segurança não precisando carregar dinheiro; a habilidade de gerenciar ou controlar gastos são mais efetivas; redução de fraude; redução de papéis e eliminação da necessidade de redundância, coisas que consomem tempo; e o potencial de ter um cartão para acessar múltiplos serviços.

2 - Quais são as diferenças entre os tipos de tecnologia de acesso as informações do smart card?

Existem diretamente dois tipos de tecnolgia: acesso com contato e sem contato. No acesso com contato, o leitor esbelece contato físico com o cartão através de alguns pontos, por onde passarão os dados. No acesso sem contato, não há contato físico e os cartões, bem como os leitores, têm antes que enviam as informações. Existem mais dois tipos, o Hybrid, e o Combi. O primeiro, tem dois chips, um que trabalha no acesso com contato e um sem contato. O segundo possui apenas um chip, mas que faz os dois tipos de acesso a informação.

3 - Por que devemos desenvolver padrões para os smart cards?

É preciso que exista uma infra-estrutura padronizada para permitir o uso dos cartões em diferentes localidades ao redor do mundo, asim como fazemos com os cartões de crédito magnético, por exemplo. Isso acontece pois esse cartões foram padronizadas, e os dispositivos que os lêem entedem como ler e processar os dados padronizados. Então, é ncessário permitir que os smart cards sejam usados nacionalmente e internacionalmente de uma maneira consistente.

4 - Existirá um padrão mundial de cartão, ou cada país terá o seu próprio?

É prematuro afirmar com certeza os vários padrões existentes de smart cards que vão existir posteriormente. É possível que outros sejam ainda criados, voltados para maiores aplicações, como telefonia, serviços financeiros e de assistência médica. Um aspecto importante não é quantos padrões existirão por serviço, mas a interoperabilidade através das fronteiras e aplicações.

5 - Quais são as diferenças entre os smart cards com relação aos diferentes tipos de chip?

Existem dois tipos, o cartão com microprocessador e o cartão com memória. O cartão com microprocessador pode microprocessador apagar, adicionar e manipular de outras formas as informações em sua memória interna. Os chips com memória apenas dependem da segurança do leitor do cartão para o processamento e são ideais quando os requirementos de segurança permitem o uso de cartões com baixa ou média segurança.

9. BIBLIOGRAFIA

- Card Europe UK (1996). Smart Card Technology Background Paper,

Página Internet WWW no URL: <http://www.gold.net/users/ct96/rep1.htm> (21

Mar. 1997)

- CASCADE (1994). Chip Architecture for Smart Cards and secure

Protable Devices, Página

Internet WWW no URL: <http://www.dice.ucl.ac.be/~dhem/cascade/cascade.html>

(24 Mar. 1997)

- Clark P. & Hoffman L. (1994). BITS: A Smartcard Protected

Operating System.

- Krueger J. & Schloss R. (1997). Facing the Smart Card Security Issue, Página Internet WWW no URL: <http://www.smartcrd.com/info/more/security.htm> (24 Mar. 1997

- Schumberger Limited (1996). Advantages, Smart Cards: Inherent advantages, Internet WWW page at URL: <http://www.slb.com/et/inherent_advantage.html> (24 Mar. 1997)